Am 01.03.2022 wurde in der Wunschbox zu GeoIP Block seitens Securepoint verkündet, dass das langersehnte Feature nun endlich kommt. Am 09.03.2022 war es denn für die Reseller und am 11.03.2022 war es dann mit Version 12.2.2 für die Kunden soweit.

Die gesamte Vorgeschichte kann hier (anklicken) nachgelesen werden.

Hier ein Zitat vom entsprechenden Eintrag:

"Seit den Angriffen auf die Ukraine sind wir bei Securepoint in erhöhter Alarmbereitschaft. So haben unsere automatischen Filtersysteme Threat Intelligence Feed und Threat Intelligence Filter viele Angriffe eliminiert. Die aktuelle Situation hat uns dazu bewogen, die Fertigstellung des GeoIP-Filters zu beschleunigen. Diese Funktion wird schon im nächsten Release 12.2.2 enthalten sein. Der Release soll am 11.03.22 erscheinen. Mit dem Release wird es möglich sein, Regeln für Anfragen aus einzelnen Ländern oder ganzen Kontinente auf Ebene des Portfilters festzulegen. Auf diese Weise können etwa sämtliche aus Russland eingehenden Anfragen direkt durch die Firewall blockiert werden."

Zum einen freue ich mich, das diese Neuerung bzw. Verbesserung nun endlich kommt, andererseits sind die aktuellen Umstände sehr unschön. Allerdings soll nicht unerwähnt bleiben, dass das IDS /IPS bereits einen sehr guten Job (zumindest bei uns und unseren Kunden) macht.

Generell Zugriffe aus unerwünschten Gegenden dieser Welt zu unterbinden erhöht ggf. nicht nur die Sicherheit, sondern vermindert (je nachdem welche Dienste man öffentlich anbietet) den Traffic.

Vorläufig abschließend sei darauf hingewiesen, das GeoIP-Filter ein weiterer Baustein in der IT-Sicherheit sind, aber keine generelle Lösung. Wenn jemand einen unbedingt Angreifen möchte, umgeht man diesen und weitere Schutzmechanismen beispielsweise via Tor oder durch VPN-Dienste oder Proxies um die eigene Herkunfts-IP-Adresse zu verschleiern. Unnütz ist es in keinem Fall, wie Beispiele in diesem Blog und Erfahrungen bei Kunden gezeigt haben.

Eine kleine Randnotiz ganz zum Schluss: Ich war schon drauf an dran mittels CLI und entsprechenden Länder-IP-Listen ein DIY GeoIP-Block für die UTM zu basteln. Die weiteren arbeiten daran kann ich mir nun ja sparen.

Update 02.03.2022

Mittlerweile wird ein aktueller Newsletter zu diesem Thema seitens Securepoint an die Partner versendet:

Update 08.03.2022

Im Wiki gibt es bereits eine Anleitung:

Securepoint – Wiki – UTM – GeoIPs verwenden

Update 09.03.2022

In der Build 12.2.2 Reseller Preview, die heute veröffentlicht wurde, ist diese und weitere Neuerungen enthalten:

Securepoint – Wiki – UTM – Changelog

Die Installationsmedien im Resellerportal wurden ebenfalls aktualisiert.

Schon früh gab es bereits im Wiki eine Dokumentation zu dieser neuen Funktion:

Securepoint – Wiki – UTM – GeoIPs verwenden

Weitere hilfreiche Tipps finden sich im Support-Forum:

Securepoint – Support-Forum – Securepoint Unified Threat Management – Allgemeines – GeoIP

Port-Weiter- oder Umleitung

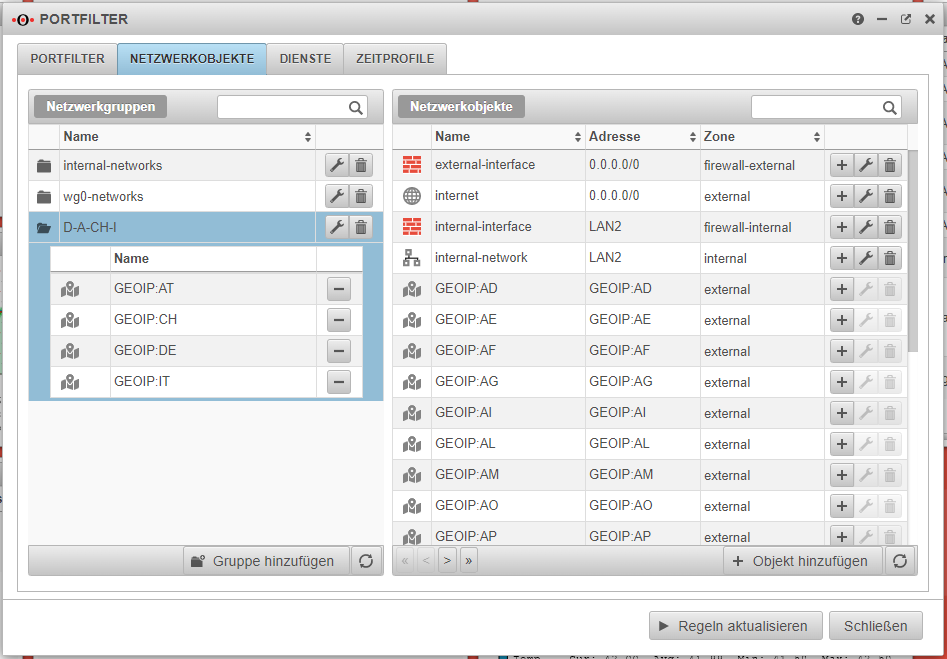

Anbei ein konkretes Beispiel, wie man aus dem Internet erreichbare Dienste auf bestimmte Regionen einschränkt.

Zuerst liegt man unter

Firewall - Portfilter - Netzwerkobjekte

eine neue Gruppe an. Dieser neuen Gruppe ordnet man dann die entsprechenden Länder zu:

Nun wechselt mit zur Registerkarte “Portfilter” und erstellt eine neue oder editiert eine bestehende Regel. Bei “Quelle” gibt man nun statt “Internet” die neu erstellte Gruppe an:

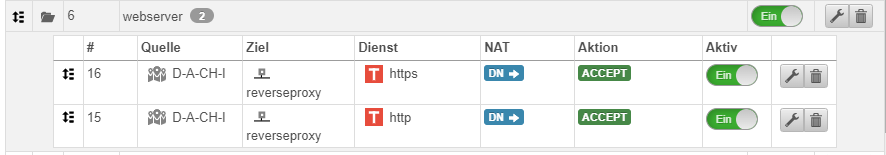

Eine Port-Weiterleitung sieht dann so:

Bemerkung: Der im Screenshot als Ziel definierte “reverseproxy” hat nichts mit dem in der UTM-integriertem Reverse Proxy zu tun.

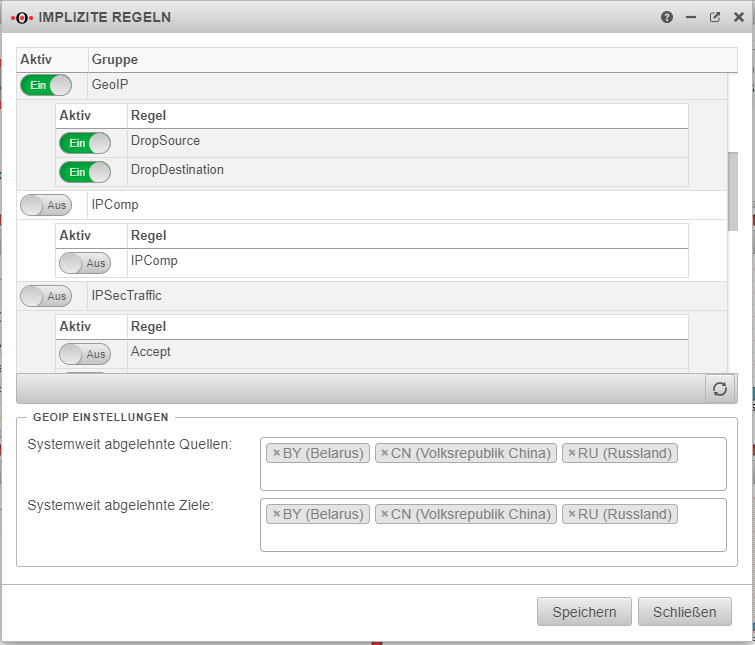

Implizite Regeln

Während bei Port-Weiter- oder Umleitungen die Sache relativ einfach ist, sieht es bei den Impliziten Regeln etwas anders aus. Ganz generell kann man unter

Firewall - Implizite Regeln

Verbindungen von und in bestimmte Länder blockieren:

Hier nun alle unerwünschten Länder zu filtern kann umständlich sein. Zu beachten ist, das Ports die durch die UTM selbst geöffnet wurden, weiterhin weltweit erreichbar sind, denn diese impliziten Regeln greifen vor den Portfilter-Regeln!

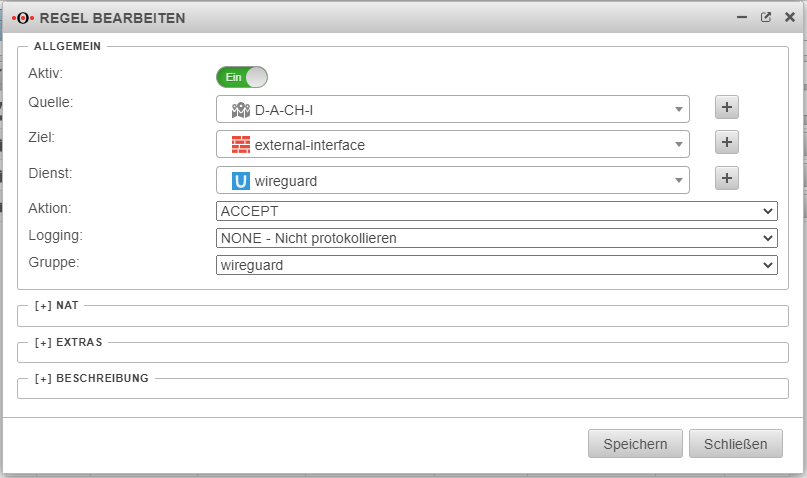

Um nun z.B. den Zugang via WireGuard auf bestimmte Länder zu begrenzen, deaktiviert man zuerst die entsprechende implizite Regel und erstellt dann eine neue Portfilter-Regel:

Auf die gleiche Weise kann man beispielsweise den Zugang zum UTM-eigenen Revers Proxy, dem Mailfilter (SMTP) usw. einschränken.

Weiteres

Generell sollte man bei den impliziten Regeln diejenigen deaktivieren, die man nicht benötigt. Verwendet man nur SSL-VPN (OpenVPN) und WireGuard, kann man IPsec abschalten. Dies verringert die potentielle Angriffsfläche und sorgt nebenbei dafür, das es keine entsprechenden Meldungen mehr im Alerting Center bzw. via Mail gibt, falls doch mal versucht wurde über ein nicht genutztes Protokoll oder Dienst zuzugreifen.

Unter

Anwendungen - IDS / IPS - Cyber Defense Cloud

sollte zudem “Verbindungen protokollieren und blockieren” aktiviert werden. So kann die Einbruchsdetektierung verdächtige und bekannte bösartigen Verbindungen unterbinden.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Vielen Dank für den Artikel! Bei mir in der Firma wurden nun UTM-Firewalls zum Schutz installiert. Daher ist es gut zu wissen, dass man alle unnötigen implizierten Regeln deaktivieren sollte. Ich werde mal nachfragen, ob das bei uns gemacht wurde.