Hat man für seinen E-Mail-Versand SPF, DKIM und eben DMARC konfiguriert, erhält man ggf. verschiedene Berichte.

An die im DMARC-Eintrag festgelegten E-Mail-Adressen werden Rückmeldungen wie z.B. zu Fehlern oder dem allgemeinen Status gesendet. Bei diesen Berichten handelt es sich letztlich um *.xml-Dateien die als *.zip oder *.gz-Datei gepackt sind.

Nun kann man mit jedem Text-Editor diese Berichte (nach dem entpacken) betrachten, einfacher und schöner zu lesen sind sie allerdings mit entsprechenden Tools. Da gäbe es z.B. den

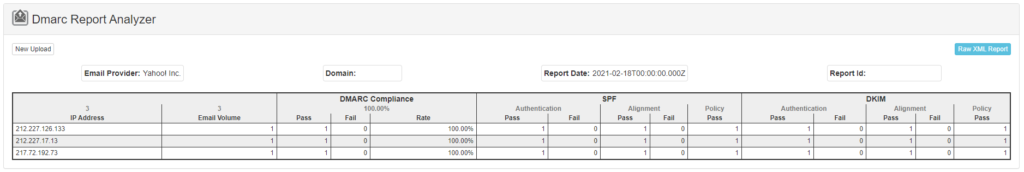

MXToolBox – Dmarc Report Analyzer

oder den

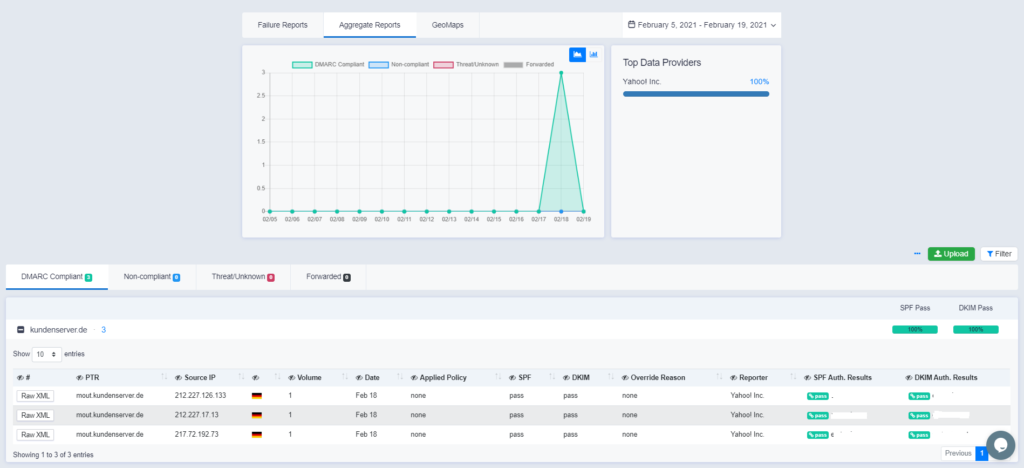

EasyDMARC – DMARC XML Report Analyzer

Man lädt schlicht die *.xml-Datei hoch und bekommt einen Augenblick später eine entsprechend aufbereitete Form dargestellt. Bei MXToolBox sieht das z.B. wie folgt aus:

Manchmal kommt es leider vor, das die Berichte bei MXToolBox nicht analysiert werden können (Fehlermeldung: “There was an error while loading your report aggregates”), in einem solchen Fall dann schlicht auf ein anderes Tool zurückgreifen.

Bei EasyDMARC stellt sich eine Analyse so dar:

Wie man sieht, sind in diesem Beispiel E-Mail-Server von Ionos by 1&1 involviert und sämtliche Prüfungen waren erfolgreich.

Update 23.02.2021

Im Idealfall verhindert die Kombi aus SPF, DKIM und DMARC einen Mail-Missbrauch. So erhielten wir heute von einem Kunden gleich mehrere Fehlermeldungen aufgrund von fehlgeschlagenen Prüfungen:

Beispiel 1:

A message claiming to be from you has failed the published DMARC policy for your domain. Sender Domain: <domain.tld> <- Die E-Mail-Domäne unseres Kunden. Sender IP Address: 88.130.53.44 <- Hierbei handelt es sich um eine 1&1 Versatel-IP vmtl. von einem VDSL-Anschluss oder anders ausgedrückt: Definitiv nicht die IP unseres Kunden. Received Date: Tue, 23 Feb 2021 10:20:12 +0100 SPF Alignment: no DKIM Alignment: no DMARC Results: None, Accept

Beispiel 2:

This is a spf/dkim authentication-failure report for an email message received from IP 178.143.33.1 on Tue, 23 Feb 2021 10:25:04 +0100. The message below did not meet the sending domain's dmarc policy.

Bei der hier gemeldeten IP-Adresse handelt es sich um eine Einwahl-Adresse von Orange.sk, einem slowenischen ISP, ebenfalls nichts womit unser Kunde irgendetwas zu tun hat.

In den Headerzeilen findet man meist gefälschte Absender nach dem Schema:

From: "<Angezeigte E-Mail-Adresse/Name>" <Angebliche E-Mail-Adresse>

Wobei “Angebliche E-Mail-Adresse” die unseres Kunden ist.

Spätestens beim Betreff sollte man erkennen können, das dies Müll ist:

Subject: Bitcoin Invest.Earn 100.000 Euro

Subject: Betaling van je rekening. <- Niederländisch "Zahlung Ihrer Rechnung"

Weitere Header-Zeilen verraten noch mehr:

Received-SPF: softfail (spamfirewall04.cybercenter.ezorg.nl: transitioning domain of <domain.tld> does not designate 88.130.53.44 as permitted sender) client-ip=88.130.53.44; X-SPF-Result: spamfirewall04.cybercenter.ezorg.nl: transitioning domain of <domain.tld> does not designate 88.130.53.44 as permitted sender

Kurzum: Die IP passt nicht zum SPF-Eintrag. Oder dann noch sowas:

Authentication-Results: email.seznam.cz 1; spf_align=fail; dkim_align=fail Delivery-Result: reject

Die SPF- und DKIM-Prüfungen sind fehlgeschlagen, daher wurde die Nachricht abgewiesen.

Letztlich wurde versucht mit gefälschten Absender-Daten (eine E-Mail-Adresse unseres Kunden) Spam- und Phishing-Nachrichten zu versenden. Die Empfänger prüften allerdings die SPF-, DKIM- und DMARC-Einträge und meldeten gemäß der Konfiguration den bzw. die Fehler und wiesen die Nachrichten ab.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar