Im Rahmen eines Kundenauftrags sollte ein vorhandenes WLAN-Netz aufgeteilt werden. Zum Einen sollte es eines geben, das den Zugriff ins LAN zulässt, zum Zweiten sollte eines eingerichtet werden, das den Mitarbeitern den Zugriff ins Internet ermöglicht.

Ersteres war bereits vorhanden, so das an dieser Stelle nichts geändert werden musste. Die vorhandene Hardware war für dieses Vorhaben bereits ausgelegt, so das lediglich eine entsprechende Konfiguration stattfinden musste.

Zum Einsatz kommt:

- Access Point: devolo WiFi pro 1200e

- Switch: ZyXEL GS1920

- Router: pfSense

Realisiert wird die Trennung durch ein zweites WLAN-Netz im Access Point, dieser unterstützt Multi-SSID, und VLAN. Letzteres muss von allen beteiligten Infratruktur-Geräten, gemeint sind Access Point, Switch und Firewall, unterstützt werden.

Die VLAN-ID “1” entspricht dabei dem LAN und ist per Standard sowohl bei devolo als auch bei ZyXEL gesetzt. Für das neue WLAN-Netz wird ein VLAN mit der ID “2” erstellt.

devolo WiFi pro 1200e konfigurieren

- Am Web-Interface anmelden.

- Zu “LAN – VLANs” wechseln.

- Auf “Neues VLAN hinzufügen” (“+”-Symbol) klicken.

- Die ID als auch einen Namen eingeben und auf “Speichern” klicken.

- Zu “WiFi – SSIDs” wechseln.

- Auf “Neue SSID hinzufügen” (“+”-Symbol) klicken.

- Mindestens SSID und Schlüssel eintragen und bei “Standard-VLAN” das zuvor erstellte VLAN auswählen. Optional: Falls gewünscht den Haken setzen bei “Kommunikation zwischen WiFi-Stationen verbieten”.

- Auf “Speichern” klicken.

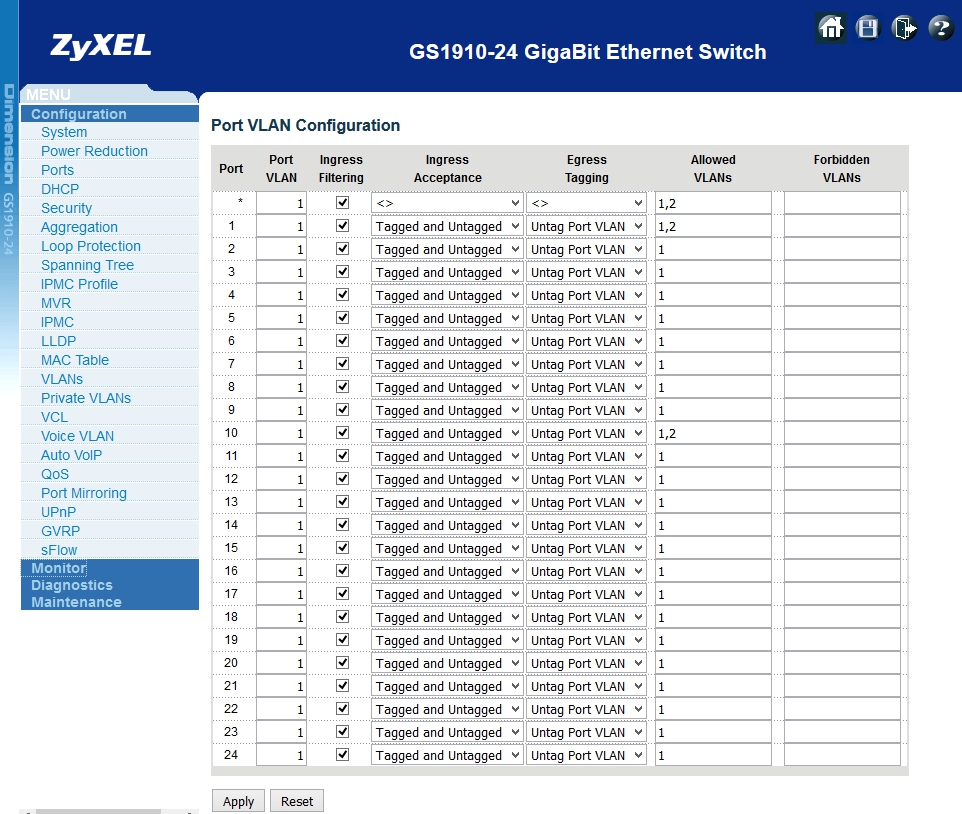

ZyXEL GS1920 konfigurieren

- Am Web-Interface anmelden.

- Zu “Configuration – VLANs” wechseln.

- (Mindestens) Bei den beteiligten Ports

den Haken bei “Ingress Filtering” entfernen undim Feld “Allowed VLANs” die ID des neuen VLANs hinzufügen. In diesem Beispiel ist der Router an Port “1” angeschlossen und der Access Point an Port “10”.

In diesem Beispiel ist der Router an Port “1” angeschlossen und der Access Point an Port “10”.

Wichtig: Speichern der Konfiguration nicht vergessen, da sonst beim nächsten Neustart des Switches (z.B. nach einem Stromausfall) die Einstellungen weg sind!

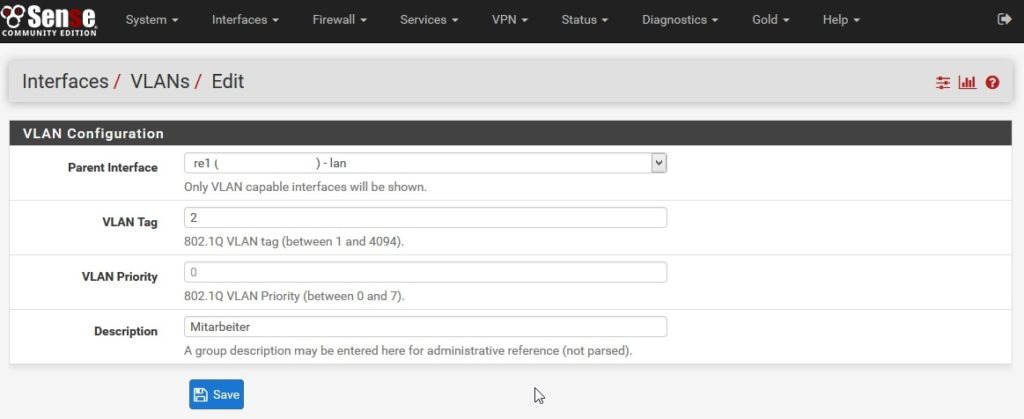

pfSense konfigurieren

- Am Web-Interface anmelden.

- Zu “Interfaces – (assign) – VLANs” wechseln.

- Auf “+ Add” klicken.

- Das “Parent Interface”, den VLAN-Tag (VLAN ID) und eine Beschreibung eingeben.

- Zu “Interfaces – (assign)” (“Interface Assignments”) wechseln.

- Bei “Available network ports:” das zuvor erstellte VLAN auswählen und auf “+ Add” klicken.

- Dieses wird daraufhin als “OPT3” (oder mit einer anderen Nummer) zugewiesen.

- Auf das neue Interface klicken, sofern noch nicht geschehen das Interface aktivieren, die Beschreibung ändern und die IP-Konfiguration vornehmen.

- Sollen per DHCP IP-Adressen verteilt werden, so muss dieses unter “Services – DHCP-Server – <Interfacename>” konfiguriert werden.

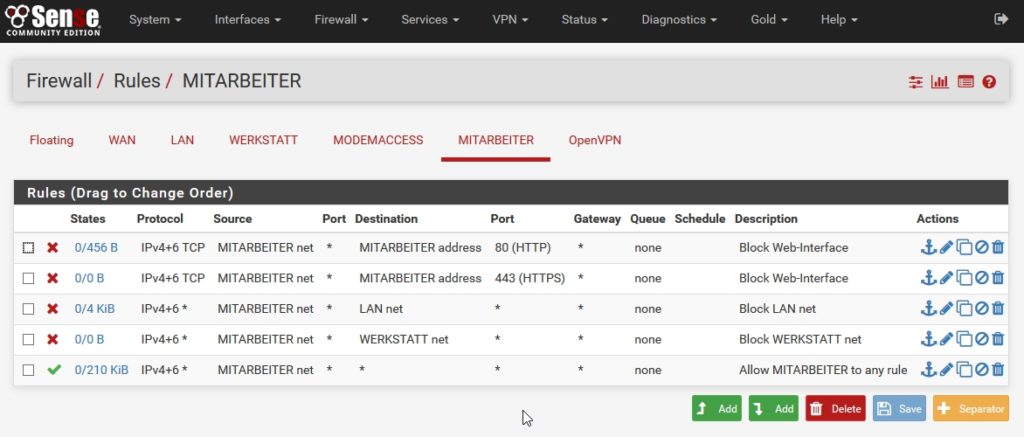

- Zu “Firewall – Rules – <Interfacename>” wechseln.

- Entsprechend den eigenen Wünschen und Bedürfnissen Regeln anlegen.

Wie genau die Firewall-Regeln dann aussehen müssen, hängt von den Anforderungen ab. In diesem Beispiel dürfen die Mitarbeiter ins Internet, aber nicht ins LAN oder weitere interne Netze.

Wie genau die Firewall-Regeln dann aussehen müssen, hängt von den Anforderungen ab. In diesem Beispiel dürfen die Mitarbeiter ins Internet, aber nicht ins LAN oder weitere interne Netze.

Troubleshooting

Im Test fiel auf, das die Firewall-Regeln nicht auf das VLAN-Interface angewendet wurden. Abhilfe schaffte nur, das Interface zu deaktivieren und wieder zu aktivieren. Nicht geholfen hingegen hat ein (mehrfacher) Reload der Regeln oder gar das Löschen bestehender States. Ob dies nun ein Problem von dieser pfSense-Installation, der verwendeten Hardware (PC Engines APU1) oder generell von pfSense/FreeBSD ist, kann aktuell nicht eingegrenzt werden.

Grundlagen, Quellen und hilfreiche Links

Thomas Krenn – Wiki – VLAN Grundlagen

HIGHLNK – Configuring VLANs on pfSense

iceflatline – How To Create And Configure VLANs In pfSense

Network Technical and Configuration – Pfsense : How To Setup Vlans

Calvin Bui – Block traffic between VLANs on pfSense

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar