Ein Familienmitglied “darf” seit gut einer Woche HomeOffice machen. In Zeiten von Coronavirus durchaus begrüßenswert und soweit eigentlich kein Ding. Eigentlich.

So scheiterte der erste Versuch von Zuhause aus zu arbeiten daran, das zwar die VPN-Verbindung aufgebaut wurde, es danach allerdings nicht weiter ging. Selbst mittels IP-Adresse kam man nicht auf den Server, geschweige denn auf die Freigaben bzw. Netzlaufwerke.

Ein Blick in die Routing-Tabelle offenbarte, es kommt übrigens Securepoint’s SSL-VPN auf Basis von OpenVPN zum Einsatz, dass das nichts werden konnte. Denn:

Das Transfer-Netz entsprach dem LAN-Netz, also bsplw. beides 192.168.50.x/24.

Soweit könnte man nach sagen, da hat einer bei der Einrichtung des VPN-Servers nicht aufgepasst. Allerdings unterbindet der Einrichtungs-Assistent die doppelte Verwendung von Netzen. Wie das nun zustande gekommen ist bleibt offen. Die Doku und der Assi von Securepoint sind dabei recht leicht zu verstehen und führen in der Regel erfolgreich zum Ziel:

Securepoint – Wiki – UTM – SSL-VPN Roadwarrior

Da ging also irgendwie irgendetwas schief. Kann passieren, sollte natürlich nicht. Offenbar wurde der Zugang auch nicht getestet.

Nach der ersten Reklamation und ein paar Stunden (!) später lief das dann. Es folgte das nächste Problem: Ausdrucken im Büro der Firma. Vor Ort in der Firma müssen die noch verbliebenen Mitarbeiter auf die Ausdrucke zugreifen können. Eigentlich auch kein Ding, ABER:

Die Firma verfügt über zwei Standorte die per Site-to-Site-VPN verbunden sind. Der Server steht in der Zentrale, der betroffene Drucker allerdings am weiteren Standort. Es handelt sich im übrigen um ein netzwerkfähiges Gerät. Das Roadwarrior-VPN verbindet sich zur Zentrale, das passt und macht soweit auch Sinn wegen des Zugriffs auf Dateien.

Also welche Lösungswege gäbe es denn nun:

- Den Drucker auf dem Server einrichten und freigeben, den Client mit dem freigegebenen Drucker verbinden. Easy, setzt allerdings eine weitere Einrichtung an den Clients voraus und könnte darüber hinaus die Anwender verwirren, welchen Drucker sie denn nun nehmen sollen.

- Cloud-Druckdienste, sofern vom Drucker unterstützt, nutzen. Hat er nicht, geht nicht, gibt’s nicht. Also definitiv nicht möglich.

- Ein weiterer Weg wäre eine zweite VPN-Verbindung vom Client zum weiteren Standort, die dann nur für’s Drucken verwendet wird. Machbar, aber wieder einigermaßen schwierig den Anwendern zu vermitteln. Für den Datenfluss und ohne das Standort-VPN zu belasten allerdings eine Option.

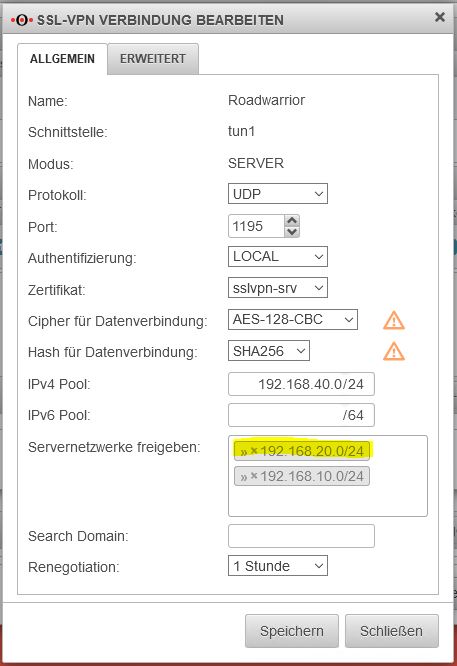

- Der letzte und (imho) für den Anwender einfachste Weg wäre, das der Drucker wie gewohnt angesprochen bzw. verwendet werden kann. Kurzum das die Routen und die Firewall-Regeln stimmig sein müssen, damit das läuft. Ersteres sollte doch eigentlich fast schon komplett sein, dürfte doch nur ein Eintrag bei “Servernetzwerke freigeben” um das Netz des zweiten Standorts ergänzt werden müssen.

Der Dienstleister meinte zu diesem Druck-Thema nur, dass das nicht gehen würde. Sicher?! Meiner Meinung nach handelt es sich doch nur im Routing und Firewalling. Klar für ungeübte schwieriger, für Profis und vor allem Securepoint-Partner sollte das doch kein Ding sein. Die Sache lies mir keine Ruhe und so baute ich das im Lab mal nach.

Der Aufbau

Hier erstmal als Bild der grundsätzliche Aufbau:

Wichtig: Die Netzwerkeinstellungen des Druckers müssen vollständig sein, d.h. neben IP-Adresse und Subnetz auch das Gateway/den Router. Andernfalls weiß das Gerät nicht, wohin mit den “unbekannten” Paketen, die von den Roadwarriorn, also aus dem Homeoffice oder von unterwegs kommen.

Bemerkung: Auf die Schnelle und weil’s nur ein Testaufbau ist, habe ich im Portfilter lediglich any-Regeln verwendet. In der Praxis sind diese allerdings “böse” und man sollte das Ganze weiter eingrenzen.

Test-Ergebnis / Details

Wie vorher bereits angedeutet muss man den Clients lediglich die Route zu dem weiteren LAN bzw. Standort mitgeben:

Zwischen den Standorten besteht bereits ein VPN was läuft, hier muss fast nichts geändert werden. Lediglich im Site-to-Site-Server muss das Transfer-Netz der Roadwarrior eingetragen werden, andernfalls klappt das (Rück-)Routing vom weiteren Standort aus nicht:

Zwischen den Standorten besteht bereits ein VPN was läuft, hier muss fast nichts geändert werden. Lediglich im Site-to-Site-Server muss das Transfer-Netz der Roadwarrior eingetragen werden, andernfalls klappt das (Rück-)Routing vom weiteren Standort aus nicht:

Die Firewall-Regeln sollten einigermaßen klar sein. Hier eine Kurzfassung:

Die Firewall-Regeln sollten einigermaßen klar sein. Hier eine Kurzfassung:

Zentrale:Roadwarrior -> Zentrale (internal-network)Roadwarrior -> Weiterer Standort Beide Standorte:Zentrale <-> Weiterer Standort (jeweils internal-network) Weiterer Standort:Roadwarrior -> Weiterer Standort (internal-network)

Der Druckauftrag wird auf dem Client generiert werden, wandert über das Roadwarrior-VPN zunächst in die UTM der Zentrale und von da aus über das Site-to-Site-VPN zum weiteren Standort und landet letztlich beim dortigen Drucker.

Fazit

Wie so oft, lange Rede, kurzer Sinn: Klar ist das Drucken in einer solchen Topologie umsetzbar und das sogar gleich auf mehreren Wegen. Wirklich kompliziert war das nun nicht oder “des Netzwerkers Alltag”. Andere Ressourcen können so natürlich ebenfalls Standort-übergreifend erreicht werden.

Und nun?

Jetzt stehe ich allerdings vor dem nächsten Dilemma, kenne ich doch den IT-Betreuer flüchtig. Mit dem einen Geschäftsführer hatte ich vor über zehn Jahren, seinerzeit noch als Angestellter, mal zu tun. Den zweiten Geschäftsführer hatte ich kürzlich bei einem Stammtisch mal kennengelernt. Naja, vielleicht nimmt ja dieser Beitrag einen entsprechenden Weg und das Ganze wird im Interesse der Anwender gelöst.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar