Derzeit macht die Meldung über nachlässig konfigurierte Apache-Webserver bzw. des Moduls “mod_status.so” und dem daraus möglicherweise resultierenden Sicherheitsproblems die Runde, wie z.B. hier bei Golem.

Hintergrund dieser Meldung ist, das unter Umständen mit Hilfe des Server-Status Kennwörter ausgelesen werden können.

Auch ich nahm das zum Anlass, einmal zu prüfen, wie es denn um die eigenen Server steht.

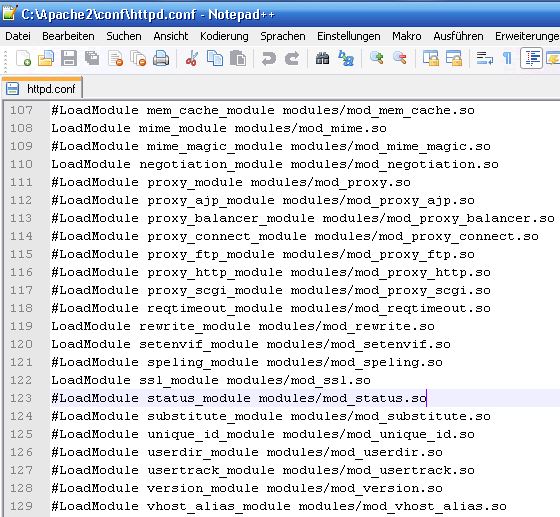

Verwendet man unter Windows den Apache-Webserver von Apache Lounge, so braucht man sich keine Sorgen zu machen. Per Standard ist weder das Modul geladen noch konfiguriert.

Unter Debian “Squeeze” wird das Modul zwar geladen und ist auch konfiguriert, allerdings ist ein Zugriff nur per localhost möglich. Das reduziert die mögliche Angriffsfläche auf ein Minimum.

Unter Debian “Squeeze” findet man die Konfigurationsdatei hier:

/etc/apache2/mods-available/status.conf

Möchte man dennoch das Modul deaktivieren, so gibt man folgende Befehle ein:

a2dismod status /etc/init.d/apache2 restart

Im Test hat der Befehl “/etc/init.d/apache2 graceful” ausgereicht, um die geänderte Konfiguration zu übernehmen.

Die offizielle Dokumentation zum Konfigurieren des Moduls findet sich hier.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar