In Anlehnung an meinen Artikel Windows: Wireless LAN, 802.1x und NPS folgt nun gewissermassen der zweite Teil, wie man 802.1x im drahtgebundenen, d.h. verkabelten Netzwerk zum Einsatz bringt.

Die Voraussetzungen sind bis auf die Hardware, statt eines Access Points wird ein oder mehrere 802.1x-kompatible Switche benötigt, identisch.

In meinem Fall kommt der kürzlich hier vorgestellte Netgear ProSafe GS108T zum Einsatz.

Auch in diesem Fall zeigte sich, das nicht jedes Gerät so mitspielt, wie man es erwarten würde.

Achtung: Bevor man anfängt, eine solche Konfiguration auszurollen, sollte man genau getestet und vorbereitet haben. Andernfalls kann man sich dadurch ganz schnell sein Netzwerk zu einer Gruppe stand-alone Rechner machen!

Die folgende Beispiel-Konfiguration basiert auf Windows Server 2008 R2.

Active Directory Zertifikatsdienste installieren und konfigurieren

Für den Fall, das man noch keine Unternehmens-Zertifizierungsstelle/-PKI hat, muss man zuerst die Rolle “Active Directory Zertifikatdienste” installieren:

Server-Manager – Rollen – Rolle hinzufügen – Active Directory-Zertifikatdienste

Sobald der Assistent nach dem Typ der Zertifizierungsstelle fragt, Diese auf “Unternehmen” einstellen. Alle weiteren Einstellungen können auf den Vorgaben belassen werden.

Nun muss die passende Zertifikat-Vorlage vorbereitet und hinzugefügt werden:

Server-Manager – Rollen – Active Directory-Zertifikatdienste – Unternehmens-PKI – Zertifikatvorlagen

-

- Mit der rechten Maustaste auf “RAS- und IAS-Server” klicken und “Doppelte Vorlage” auswählen.

- Einen Namen für die Vorlage vergeben, z.B. “RAS- und IAS-Server NPS”.

- Optional: Möchte man die automatische Zertifikatverteilung verwenden, auf die Registerkarte “Sicherheit” wechseln und der Gruppe “RAS- und IAS-Server” die Berechtigung “Automatisch registrieren” geben.

- Mit der rechten Maustaste auf “Server-Manager – Rollen – Active Directory-Zertifikatdienste – NAME DER PKI – Zertifikatvorlagen” und “Neu – Auszustellende Zertifikatvorlage” auswählen und die zuvor erstellte Zertifikatvorlage hinzufügen.

Der NPS benötigt ein Zertifikat, um sich den Clients gegenüber “ausweisen” zu können.

Dieses Zertifikat kann manuell über das Zertifikate-Snap-In in einer MMC oder via Automatische Zertifikatverteilung über die Gruppenrichtlinien angefordert werden.

Als generelle Voraussetzung für das erfolgreiche Anfordern eines Zertifikats gilt, das der NPS Mitglied in der Gruppe der “RAS- und IAS-Server” ist.

Je nach gewünschter Authentifizierung des Clients, müssen ebenfalls Zertifikate auf den Client-Computern angefordert werden. Dies ist für PEAP-TLS und EAP-TLS der Fall.

NPS installieren und konfigurieren

Der NPS wird ebenfalls als Rolle installiert:

Server-Manager – Rollen – Rolle hinzufügen – Netzwerkrichtlinien- und Zugriffsdienste

Bei der Abfrage, welche Komponenten installiert werden sollen, nur den “Netzwerkrichtlinienserver” auswählen.

Sobald der NPS installiert ist, muss dieser im Active Directory registriert werden. Dazu mit der rechten Maustaste auf “Server-Manager – Rollen – Rolle hinzufügen – Netzwerkrichtlinien- und Zugriffsdienste – NPS (Lokal)” klicken und “Server im Active Directory registrieren” anklicken.

Nun muss der NPS konfiguriert werden. Dazu zu

Server-Manager – Rollen – Netzwerkrichtlinien- und Zugriffsdienste – NPS (lokal)

wechseln.

- Unter “Standardkonfiguration” “RADIUS-Server für drahtlose und verkabelte 802.1X-Verbindung” auswählen und “802.1X konfigurieren” anklicken.

- “Sichere verkabelte (Ethernet-) Verbindungen” auswählen und einen Namen für die Richtlinien vergeben.

- Einen oder mehrere RADIUS-Clients, d.h. die Switches, hinzufügen.

- Die Authentifizierungsmethode auswählen. Für alle drei Methoden gilt, das nach der Auswahl auf “Konfigurieren” geklickt werden muss und das NPS-Zertifikat ausgewählt wird.

- Die Benutzer- und Computergruppen hinzufügen, die Berechtigt sein sollen, auf das Netzwerk zuzugreifen.

- Auf dem nächsten Dialog können Geräte-spezifische Konfigurationen vorgenommen werden. In meinem Fall ist das nicht notwendig.

- Nach Abschluss des Assistenten ist der NPS einsatzbereit.

Switch konfigurieren

Im 802.1X-kompatiblen Switch muss mindestens folgendes konfiguriert werden:

- RADIUS-Server: IP-Adresse oder Computername des NPS

- RADIUS-Port 1812 (Standard)

- RADIUS-Secret: Geheimer, gemeinsamer Schlüssel

Wie anfangs erwähnt, spielt auch hier nicht jedes Gerät so mit, wie man es erwartet.

Mit dem Netgear ProSafe GS108T kam ich trotz richtiger Konfiguration nicht weiter. Der Fehler äussert sich dadurch, das keine erfolgreiche Authentifizierung zustande kommt. Auf dem NPS finden sich folgende Fehler:

Es macht dabei keinen Unterschied, ob der “Message Authenticator” auf dem NPS und dem Netgear Switch aktiviert ist oder nicht.

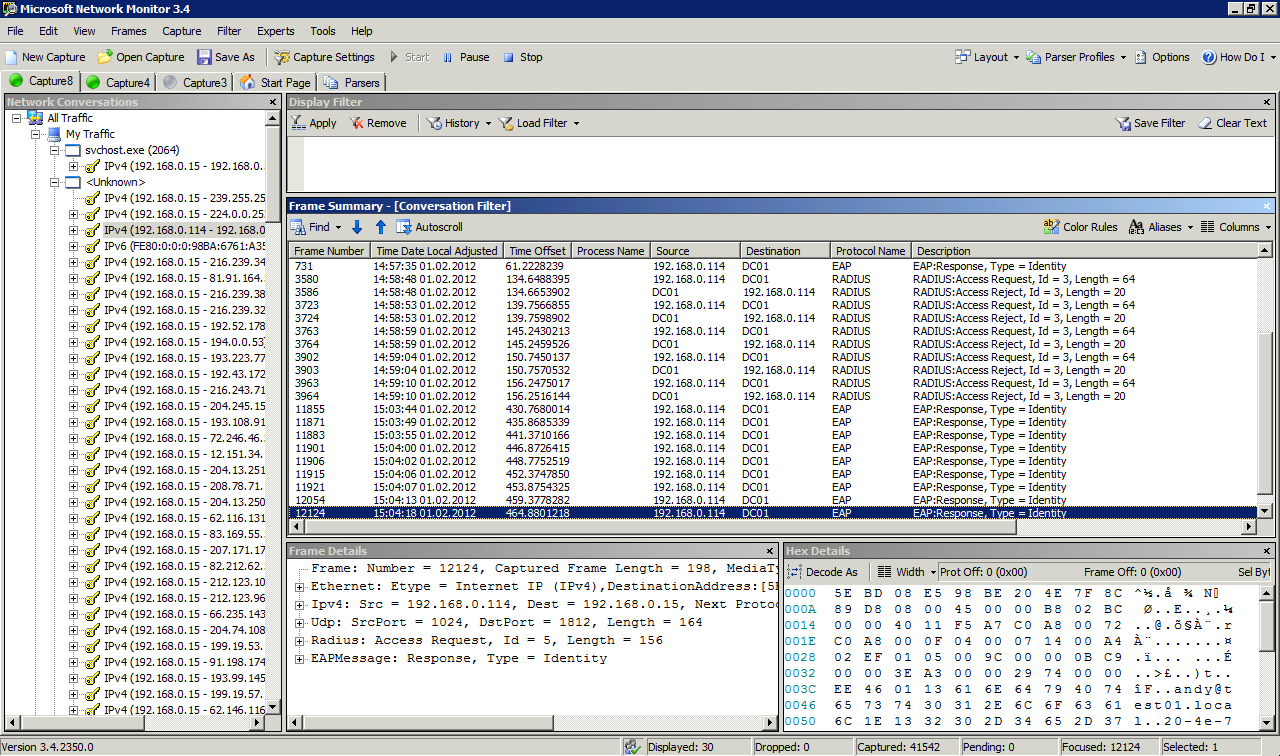

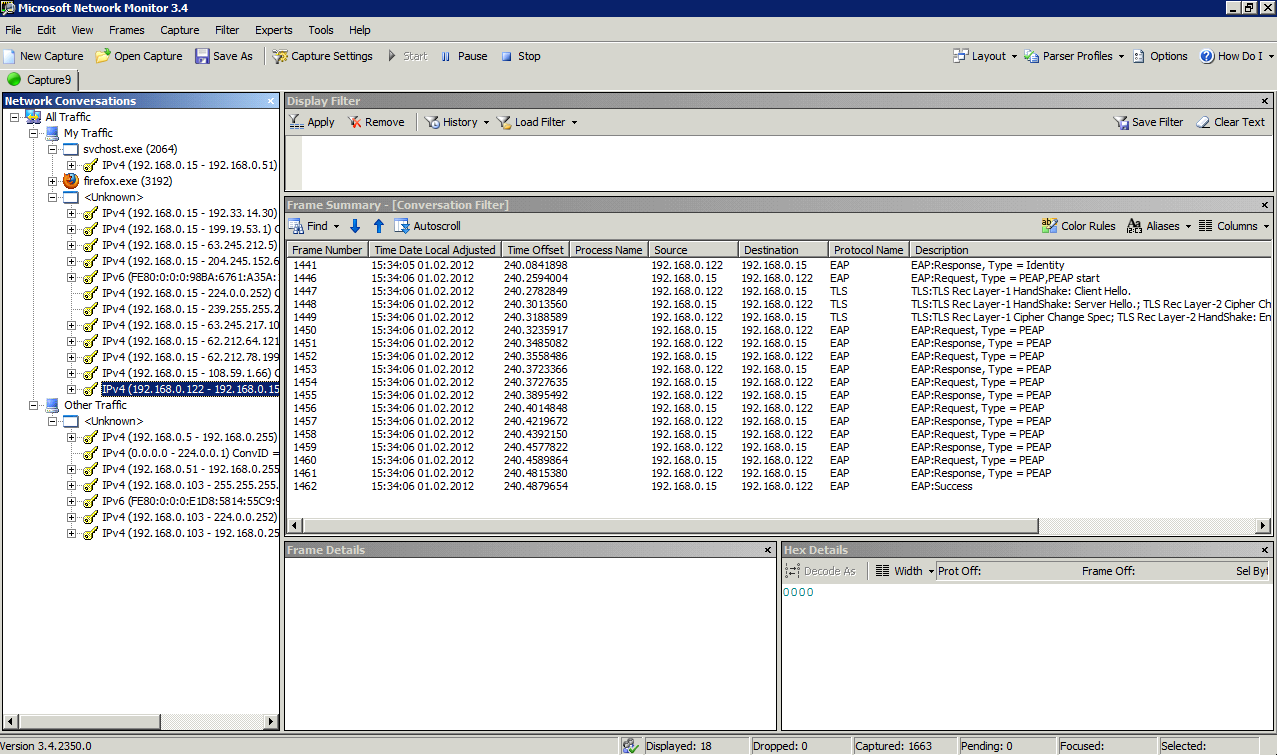

Schaut man sich die Kommunikation mit dem Microsoft Network Monitor an, zeigt sich folgendes Bild:

Man sieht, das zumindest versucht wird, eine EAP-Authentifizierung zu etablieren. Jenseits von “Identity” passiert jedoch nichts.

Auf dem Screenshot zu sehen ist ferner der fehlgeschlagene Versuch der “admin”-Anmeldung des Netgear Switch gegenüber dem NPS.

Als Nachteil des Netgear-Geräts hat sich erwiesen, das bei der Anmeldung am Web-Interface kein Benutzername abgefragt wird. An dieser Stelle geht man, d.h. das Gerät bzw. Netgear, einfach von “admin” aus.

Im Gegensatz zum Cisco Switch unterscheidet der Netgear nicht zwischen lokalem und remote RADIUS bzw. man kann es dort schlichtweg nicht so konfigurieren, gegen welche Instanz die Anmeldung am Web-Interface authentifiziert werden soll.

Es wird lediglich eine Reihenfolge abgearbeitet. Dies äussert sich in diesem Beispiel so, das zuerst der remote RADIUS versucht wird und dann Lokal.

Ironischerweise funktioniert die RADIUS-Anmeldung für den Netgear-“admin” auch nicht, wenn man im AD einen “admin”-Benutzer anlegt.

Dennoch poste ich hier die Konfiguration für den Netgear Switch. Der Support ist über dieses Problem informiert und ich hoffe auf eine Lösung.

Update 03-02-2012

Heute kam die Antwort von Netgear. Die Smart Switche von Netgear können kein 802.1X mit Zertifikaten. Von daher ist die nachfolgende Konfigurationsanleitung für den Netgear Switch hinfällig.

Zwischenzeitlich hatte ich auch mal mit MD5 getestet. Dieses wird aber von Microsoft offiziell nicht mehr unterstützt und ist im NPS erst über einen Registry-Hack verfügbar. Auf dem Client benötigt man darüber hinaus eine andere Software. Das hat bei mir allerdings nicht funktioniert.

Der Cisco Switch hingegen läuft hier ohne Probleme. Anleitung dazu findet sich unter der Netgear-Anleitung.

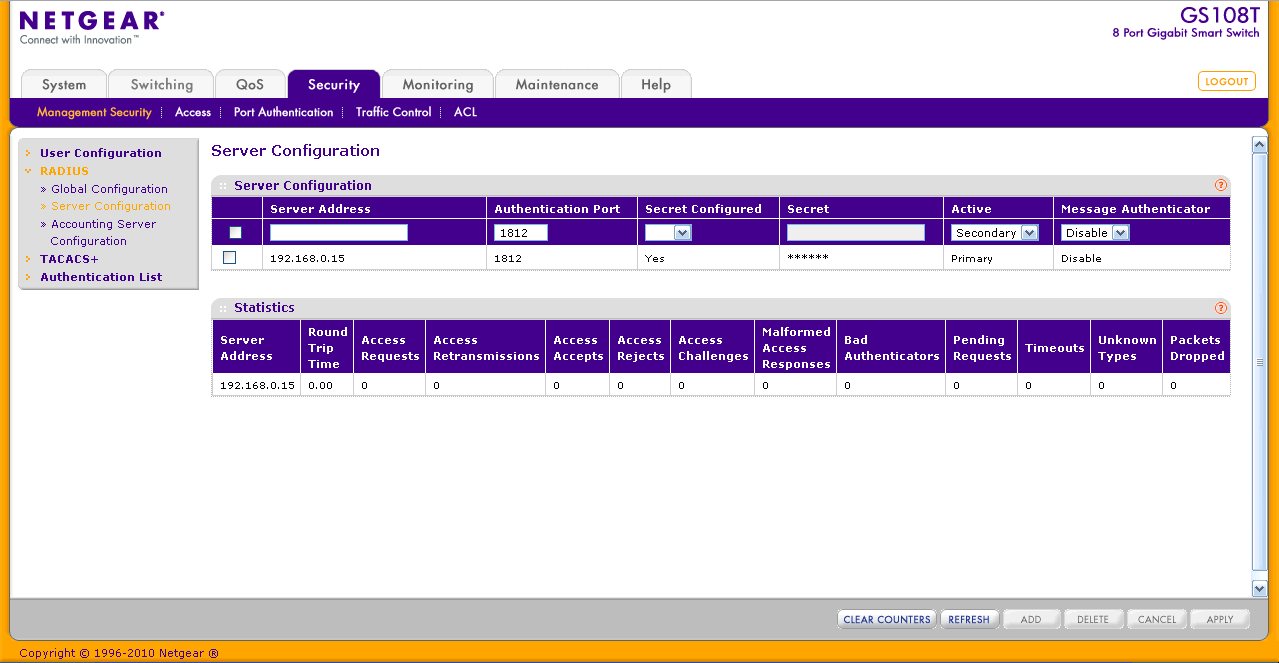

Konfiguration am Netgear ProSafe GS108T:

- Am Web-Interface anmelden.

- Zur Registerkarte “Security” wechseln.

- Im Abschnitt “Management Security” unter “RADIUS – Server Configuration” einen neuen RADIUS-Server-Eintrag hinzufügen.

- Zu “Authentication List” wechseln.

- “defaultList” von “Local – None – None” auf “RADIUS – Local – None” ändern.

- In den Bereich “Port Authentication” wechseln.

- Unter “Advanced – 802.1X Configuration” “Port Authentication” den Port, an dem der NPS angeschlossen ist auf “Authorized” konfigurieren. Andernfalls schliesst man sich selbst aus dem Netzwerk aus.

- Unter “Advanced – 802.1X Configuration” “Port Based Authentication State” aktivieren.

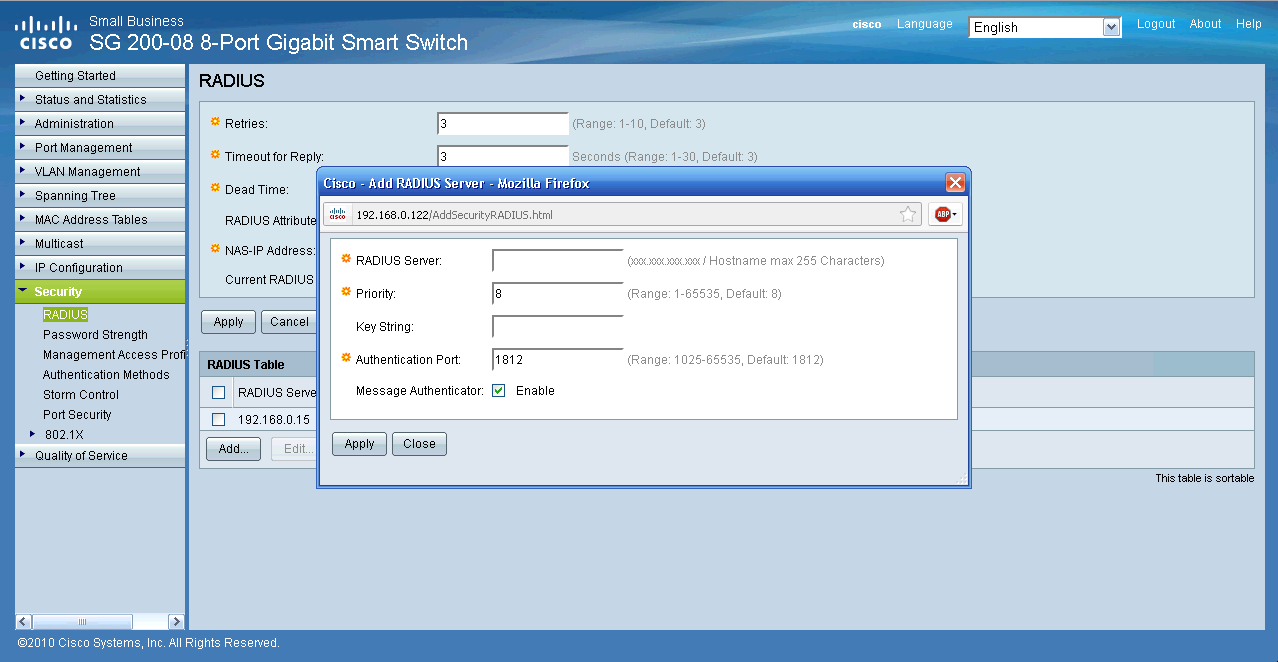

Da ich eine funktionierende Konfiguration testen wollte, besorgte ich mir ein anderes Gerät. Einen Cisco SG 200-08. Mit diesem Gerät funktioniert die 802.1X-Authentifizierung. Anbei die Konfiguration dieses Geräts:

- Am Switch via Browser anmelden.

- Auf “Security – RADIUS” klicken.

- Auf “Add…” klicken und die Angaben für den RADIUS-Server, also dem NPS, eintragen. Per Standard ist “Message Authenticator” aktiviert. Dies muss bei der Konfiguration des RADIUS-Client im NPS beachtet werden. D.h. im NPS ebenfalls aktivieren.

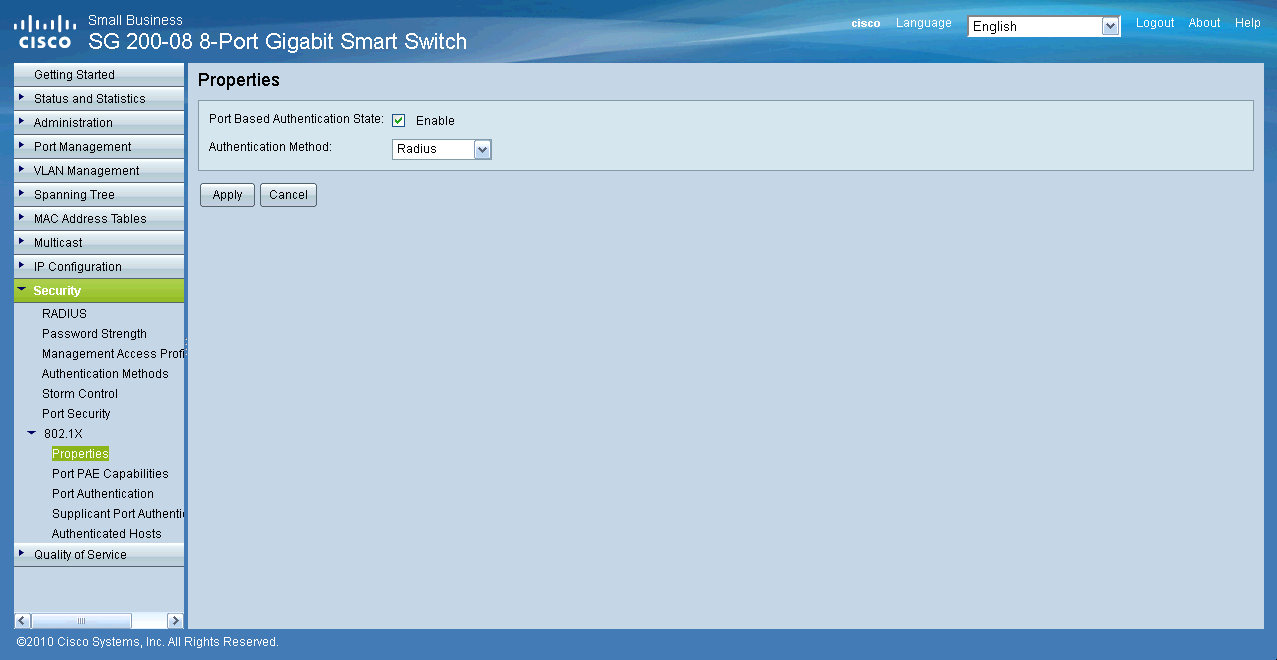

- Auf “Security – 802.1X – Properties” klicken.

- “Port Based Authentication State” aktivieren und “Authentication Method” auf “Radius” konfigurieren.

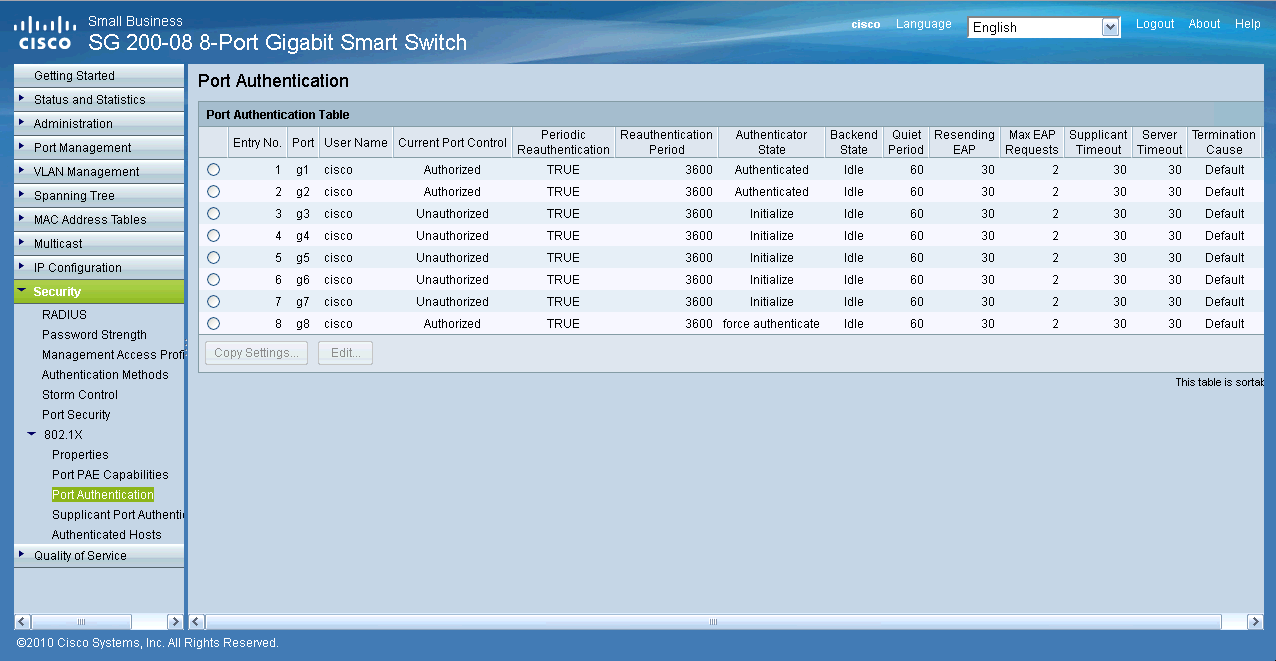

- Auf “Security – 802.1X – Port Authentication” klicken.

Nun jeden Port, für den die 802.1X Authentifizierung gelten soll auf “Administrative Port Control: Auto” konfigurieren. Hierzu den jeweiligen Port auswählen und auf “Edit…” klicken.

In diesem Beispiel habe ich den Port, an dem der NPS hängt, auf “Administrative Port Control: Force Authorized” konfiguriert.

Hier mal ein Screenshot des Microsoft Network Monitors mit einer erfolgreichen Authentifizierung:

Client-Konfiguration

Auf dem Client (Windows 7) muss der Dienst “Automatische Konfiguration (verkabelt)” gestartet sein. Per Standard ist dieser Dienst auf “Manuell” eingestellt. Netzwerkweit kann man den Starttyp “Automatisch” mit Hilfe der Gruppenrichtlinien konfigurieren.

Ich habe mit zwei Clients getestet. Es zeigte sich, das zwar unter Umständen das Starten des Dienstes und das de- und wieder aktivieren der Netzwerkkarte bzw. kurz das Netzwerkkabel abziehen und wieder anstecken funktionieren kann, der sichere Weg allerdings ein Neustart ist.

Ferner muss der Client der Zertifizierungsstelle vertrauen und ggf. ein eigenes Zertifikat besitzen. Die genaue Konfiguration kommt auf die NPS-seitig verwendete Authentifizierungsmethode drauf an.

Leicht off-topic, aber dennoch interessant ist dieser Beitrag auf administrator.de:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Mir stellt sich die generelle Frage, ob das ganze auch funktioniert, wenn die Clients DHCP Adressen haben. Wäre für eine Antwort dankbar

Ja, das tut es.

Ich bin in den selben Fehler mit dem Netgear Switch gelaufen. Die Lösung ist, dass Netgear nur Radius Secrets mit einer Länge von max. 16 Zeichen unterstützen. Jetzt funktioniert auch 802.1X mit dem Netgear ProSafe GS108Tv2.

Danke für den Hinweis. D.h. Käufer müssen auch noch auf die Version achten.

ich möchte das ganze mit einem cisco catalyst 3560 realisieren, konnte aber in einer teststellung mit winxp Client keine erfolge erzielen…

Zunächst ein paar Fragen:

– Fehlermeldung?

– Firmware des Switches aktuell?

Evtl. hilft das:

http://windowshell.wordpress.com/2011/01/04/a-sample-802-1x-configuration-guide/

FW des Switches ist aktuell: 12.2 (55) k9

Meldungen am Switch:

Starting dot1x for Client

Authentication failed for Client

Authentication result fail from dot1x for Client

Authorization failed for Client

Firewall am W2k8R2 DC und NPS ist auf Off gestellt

config des Switches:

aaa new-model

aaa authentication dot1x Default Group radius

aaa authorization Network Default Group radius

dot1x system-auth-control

int fa0/5

switchport Access vlan 20

switchport mode Access

authentication port-control Auto

dot1x pae authenticator

spanning-tree portfast

radius-Server host x.x.x.x auth-port 1812 acct-port 1813 key supergeheim

ach ja, ich hätts als erstes gern ohne Cert versucht,

nur um ein paar Erfahrungen zu sammeln…

hätts mit EAP-MS-chapv2 versucht über Windows Authentifizierung

Ganz ohne Zertifikat geht es nicht, da sich die Clients und der NPS darüber “vertrauen”.

D.h. der NPS benötigt ein Zertifikat, dem wiederum die Clients vertrauen müssen.

Zur Switch-Konfig. kann ich nichts sagen, da ich bislang nur mit einem kleinen Cisco-Switch gearbeitet habe.

> Authentication failed for Client

Das kann auch vom AntiVirus verursacht werden.

ok, cert und nps ist mir bekannt, nur wie bekomme ich das cert auf den Client?

Entweder auf dem Server exportieren und per Hand auf dem Client importieren oder per GPO, Stichwort: Automatische Zertifikatverteilung: Windows: Automatische Zertifikatverteilung (Certificate Autoenrollment) einrichten

Diese Webseite hat die entsprechenden Switchkonfigs dazu:

http://www.administrator.de/contentid/154402