Ich beschäftige mich im Moment (mal wieder) mit 802.1X. Für alle, die nicht Wissen, was es damit auf sich hat: Es geht um Authentifizierung im Netzwerk oder anders ausgedrückt: Ungebetene Computer müssen draussen bleiben (Du kommst hier nicht rein!).

Um das für’s WLAN nutzen zu können, benötigt man einen entsprechenden Router oder Access Point. Für das kabelgebundene Netzwerk einen entsprechenden Switch.

Ferner muss ein RADIUS-Server zur Verfügung stehen.

Da es jetzt nicht alleine um dieses Thema ging, sondern auch darum, einen kleinen, portablen Switch zur Hand zu haben (es wäre nicht das erste Mal, das ich beim Kunden sitze mit Switch und Notebook und ein Deployment oder sonst was durchführe) oder auch mal ein Kunden- bzw. Test-Szenario nachbauen zu können, viel die Wahl auf den Netgear GS108T-200.

Es handelt sich dabei um einen 8-Port Gigabit Managed Switch. Diese kleine Kiste ist also via Software oder Browser verwaltbar. Ein Port bietet sogar PoE (Strom über Ethernet).

Bevor ich jetzt an dieser Stelle alles einzeln Aufzähle, was das Teil so alles kann, empfehle ich einen Blick in’s Datenblatt oder das Handbuch.

Ich hab das Gerät mal schnell ausgepackt und in Betrieb genommen. Man ist ja nicht neugierig (nein, nein).

Inbetriebnahme

Netgear hat die Sache recht einfach gemacht. Auf der Rückseite des Gerätes ist die Default IP und das Kennwort aufgedruckt.

Zur IP-Adresse muss man sagen, das der Switch, wenn er Strom bekommt, zunächst prüft, ob ein DHCP-Server im Netzwerk verfügbar ist. Ist das der Fall, holt sich der Switch eine IP-Adresse vom DHCP-Server. Ist das nicht der Fall, also kein DHCP-Server vorhanden, ist der Switch über die Default IP (192.168.0.239) erreichbar.

Das Default Password lautet übrigens: password

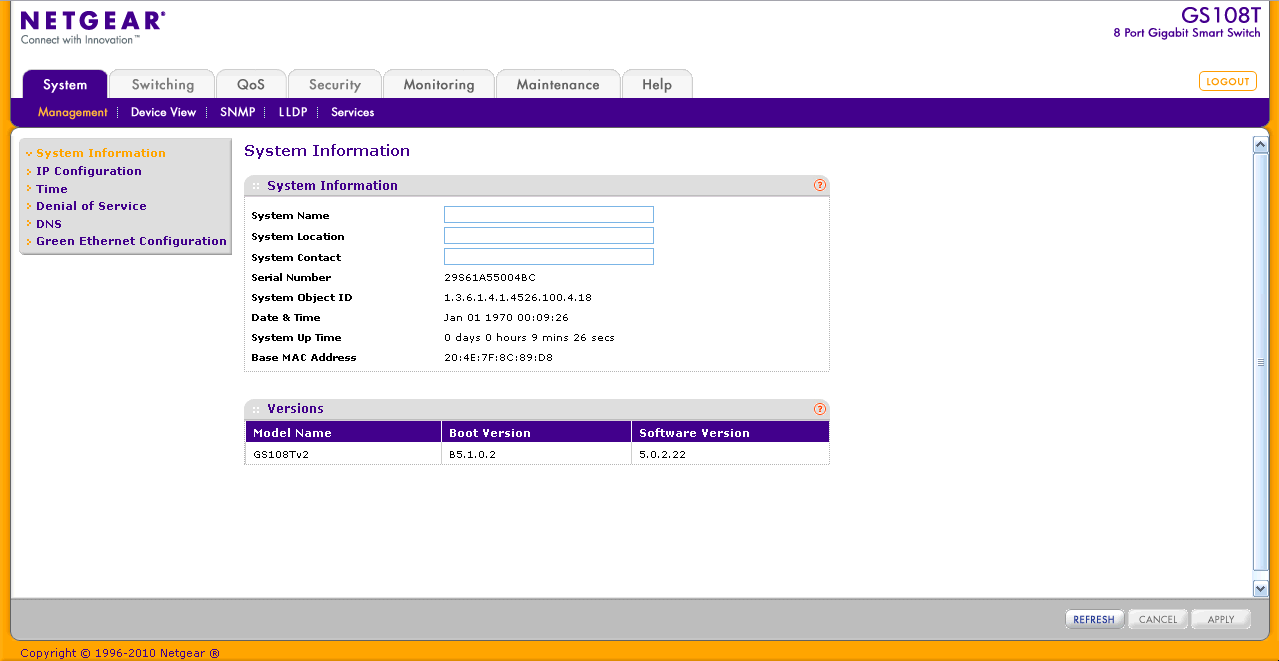

So sieht die Web-Oberfläche nach der ersten Anmeldung aus:

Der erste Blick offenbarte mir, das ein Firmware-Upgrade anstand. Nicht das wir uns falsch verstehen, es wird nicht in der Web-Oberfläche angezeigt, das eine neue Version zur Verfügung steht.

Auf dieser Seite findet man die Downloads (Firmware, Software, PDFs).

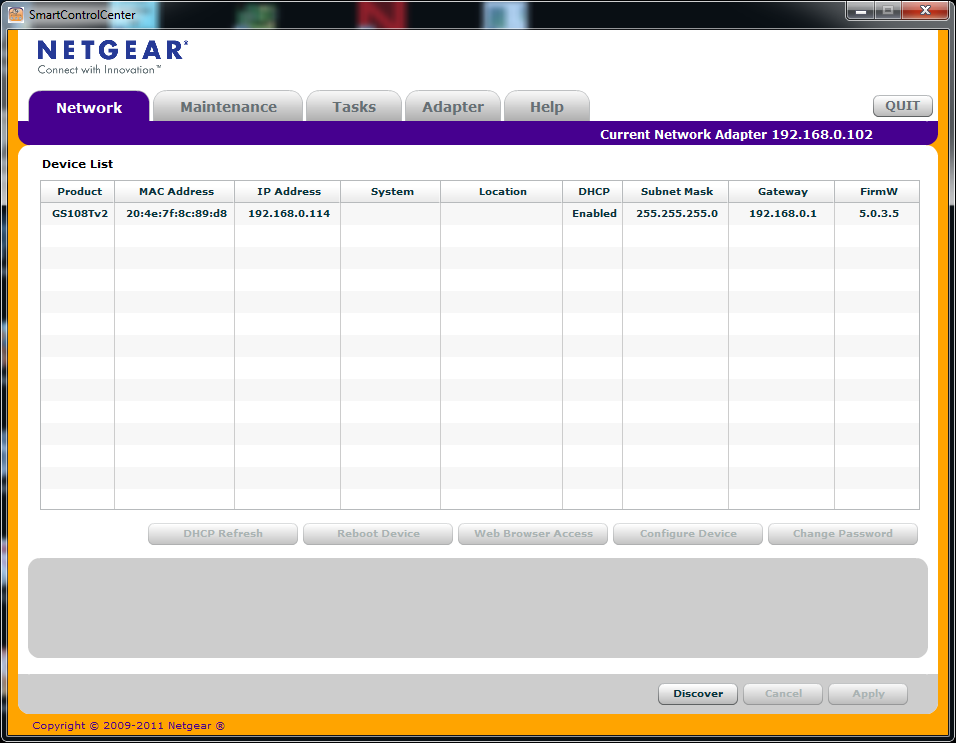

Zur Verwaltung mehrerer Geräte steht die Software SmartControlCenter von Netgear zur Verfügung. Dabei handelt es sich um ein Tool, das Geräte im Netz finden kann (Discover), ferner kann man diverse Konfigurationen als auch Firmware-Updates vornehmen.

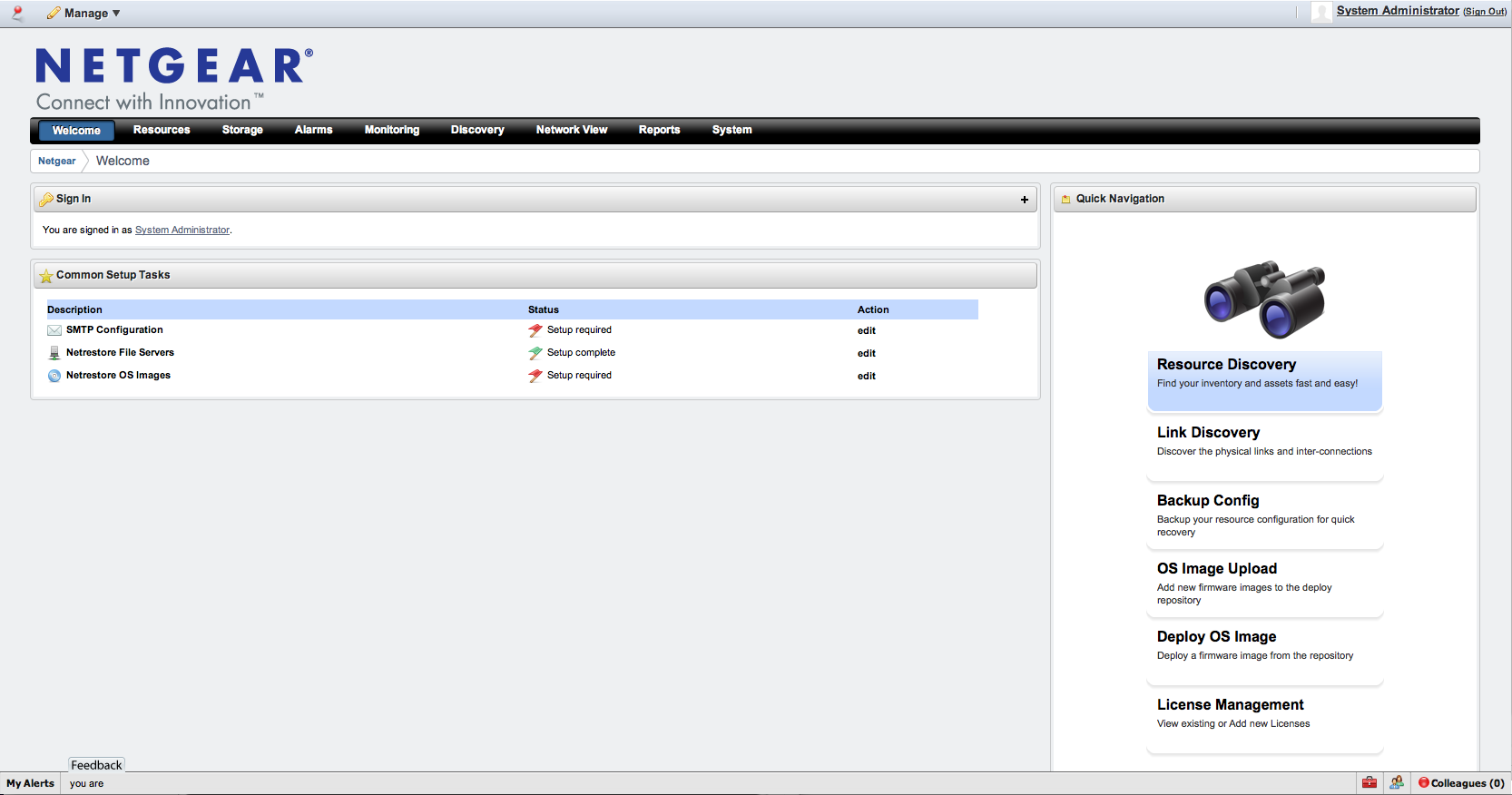

Darüber hinaus gibt es noch die Software Netgear ProSafe NMS Network Management System. Dabei handelt es sich um eine Anwendung zur Verwaltung von SNMP-Geräten.

Aber Achtung, die Freeware-Version ist auf fünf Geräte beschränkt. Ferner sind die Systemvoraussetzungen für diese Software durchaus happig.

Update 01-02-2012

Was mir deutlich negativ aufgefallen ist der Umstand, das die aktuelle Firmware sich vom Handbuch unterscheidet. So manches habe ich bislang gar nicht gefunden oder ist an anderer Stelle oder umbenannt.

Ferner streikt das Gerät bei meinem Test-Setup für 802.1X Authentifizerung gegenüber einem Windows Server 2008 R2 und einem Windows 7 Client. Ich habe das Problem an den Netgear Support gemeldet und nach den ersten paar Hin- und Her-Mails seit einer Woche nichts mehr seitens Netgear gehört.

Abhilfe hat hier kurzfristig nur der Einsatz eines anderen Switches geholfen.

Update 03-02-2012

Heute kam eine Antwort vom Netgear Support. Kurz gesagt: Netgear Switche der Reihe Smart Switch können kein 802.1X mit Zertifikaten. Schade.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Hallo Andy,

ich plane, unsere inzwischen recht große Wohngemeinschaft mit diesen Switchen auszustatten, um eine gewissen Art von Pseudo-DMZ aufzubauen, da die Geräte, die mit in die DMZ sollen quer über die Etage verteilt sind.

Hast du gute Erfahrungen mit den Switchen gemacht? Laufen sie stabil und sind ausgereift? Der für ein managed Switch günstige Preis macht mich da etwas stutzig 😉

Grüße, Jue

Hi Jue,

ich hab’ das Teil erst seit ein paar Tagen und bin noch nicht dazu gekommen, die Managed-Funktionen zu testen. Generell habe ich mit Netgear aber meist gute Erfahrungen gemacht.

Bis jetzt kann ich nur sagen, das der Switch allgemein funktioniert und es mit dem Updaten der Firmware keine Probleme gab.

Ich werd’ demnächst einen Artikel zum Thema 802.1X in drahtgebundenen Netzen schreiben, da kommt die Kiste bzw. die entsprechende Funktionalität dann zum Einsatz.

So, ich hab’ den Artikel ein wenig geupdatet. Leider habe ich mit dem Netgear Switch Probleme hinsichtlich 802.1X. Steht alles in diesem Artikel und auch hier:

http://www.andysblog.de/windows-drahtgebundenes-lan-802-1x-und-nps

Und wieder ein Update: Die Netgear Smart Switche können kein 802.1X mit Zertifikaten.

Du meintest wohl “… können _kein_ 802.1X mit Zertifikaten.”? 😉

http://www.andysblog.de/netgear-smart-switche-koennen-kein-802-1x-mit-zertifikaten

Hmm, also würdest du eher zu der Cisco-Kiste raten? Irgendwie wirkt das Netgear Switch auf mit etwas “halbgar”!? Wenn ich eins bisher gelernt habe, dann das man sehr vorsichtig sein sollte, wenn man versucht vermeintlich Geld mit günstiger Hardware zu sparen. Leider gilt der Umkehrschluss teuer=gut auch längst nicht immer …

Stand da jemals was anderes 😉

Irgendwie hast du mit Netgear recht. Zugegeben, ich bin da auch enttäuscht. Vor allem deswegen, da ich im Vorfeld mir Datenblätter, Testberichte, Handbücher etc. von der Technik, die ich anschaffen möchte anschaue. Spannend war da nun auch, das es zwei Supporter gebraucht hat, das rauszubekommen. Der Erste meinte noch zu mir, das der Switch nichts mit der 802.1X Authentifizierung zu tun hätte, ausser natürlich die Ports freischalten, wenn das ok vom RADIUS kommt, aber welche Auth.-Methode verwendet wird, wäre egal.

Naja soviel dazu.

Billig=gut/schlecht

Teuer=gut/schlecht

Kann alles gut, aber auch schiefgehen. Mir ging’s ja jetzt nicht um Geld sparen, sondern die Funktionen, die ich haben wollte, zu bekommen.

Ob nun ein Cisco Switch für dich passend ist, kann ich nicht abschliessend sagen. Ich weiss ja nicht so wirklich was du damit anstellen möchtest. Ausser deine “Quasi”-DMZ über die Etage(n) aufzubauen. Ich vermute mal, du möchtest das mit VLAN machen?! Oder wie ist da bislang der Plan?

Ich hab’ mich bei beiden Geräten bislang nur mit 802.1X beschäftigt. Aber generell ist der Eindruck von Cisco besser. Sei es wegen der Weboberfläche, die auch zum Handbuch passt bzw. umgekehrt oder eben, das es bislang so funktioniert, wie man es erwartet.