Das die pfSense-Firewall-Router-Distribution umfangreich und mächtig ist dürfte nahezu jedem pfSense-Nutzer bzw. -Admin bekannt sein. Ein weiteres Goodie das ab Werk enthalten ist besteht darin, das man einen eigenen PPPoE-Server betreiben kann.

Potentielle Nutzungsszenarien gibt es ein paar, sei es als ISP um Kunden-Zugänge zu realisieren oder sei es um einen anderen Router, der WAN-seitig nur die typischen Einwahl-Protokolle unterstützt nutzen bzw. testen zu können. In meinem Fall war es Projekt-bedingt der Wunsch ein komplettes Site-to-Site-Kunden-Netz vorab in der Werkstatt vor dem Live-Rollout aufbauen und testen zu können.

Im Kundenszenario geht es darum, mehrere Securepoint UTMs (vom Black Dwarf bis zur RC300 ist alles dabei), die für verschiedene Standorte quer durch Deutschland vorgesehen sind, komplett fertig zu konfigurieren, damit sie vor Ort lediglich angeschlossen werden müssen.

Nun hat das Otto-Normal-IT-Systemhaus nicht gerade mehrere Internetanschlüsse (im Schnitt 1-3) zur Verfügung und so bot es sich eben an, eine pfSense als PPPoE-Einwahlserver zu verwenden um möglichst Realitätsnah die UTMs vorkonfigurieren und testen zu können.

Bemerkung: Der Vollständigkeit halber sei erwähnt, das man die UTMs natürlich auch erstmal als Static-IP- oder DHCP-Clients WAN-seitig hätte konfigurieren können. Ich wollte allerdings vermeiden das man evtl. beim erneuten Umstellen auf PPPoE etwas Übersieht oder sonst etwas einem durch die Lappen geht, daher dieser Weg.

Soviel zum Warum, nun zum Wie.

Schnittstelle vorbereiten

Unsere pfSense läuft auf einem PCengines-Board, der PPPoE-Server soll an einem eigenständigen Interface im Deutschen Telekom-typischen VLAN 7 betrieben werden.

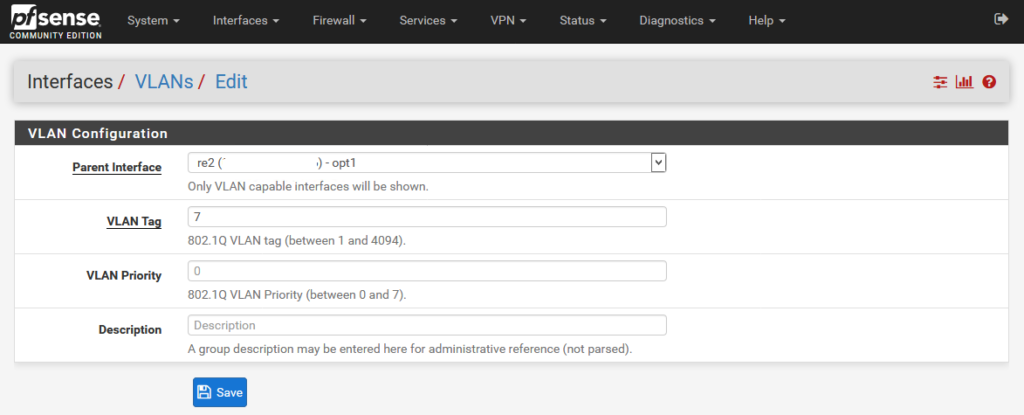

- Zu “Interfaces – Assignments – VLANs” wechseln.

- Auf “+ Add” klicken.

- Das physikalische Interface, in unserem Beispiel ist das “re2 – opt 1”, auswählen.

- Bei “VLAN Tag” die entsprechende ID, hier die 7, eintragen.

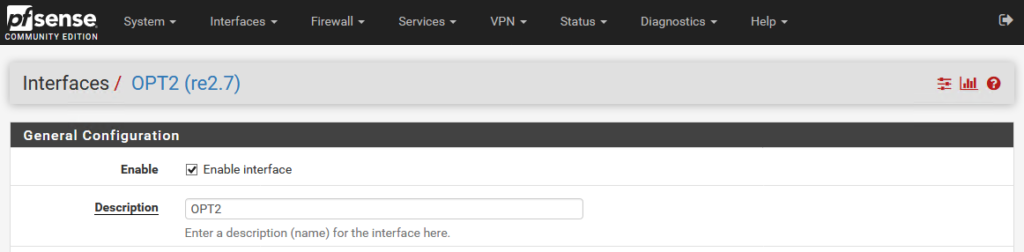

- Zu “Interfaces – OPT2” (dies ist unser soeben erstelltes VLAN-Interface) wechseln.

- Den Haken setzen bei “Enable interface”, mehr ist an dieser Stelle nicht notwendig.

PPPoE Server konfigurieren

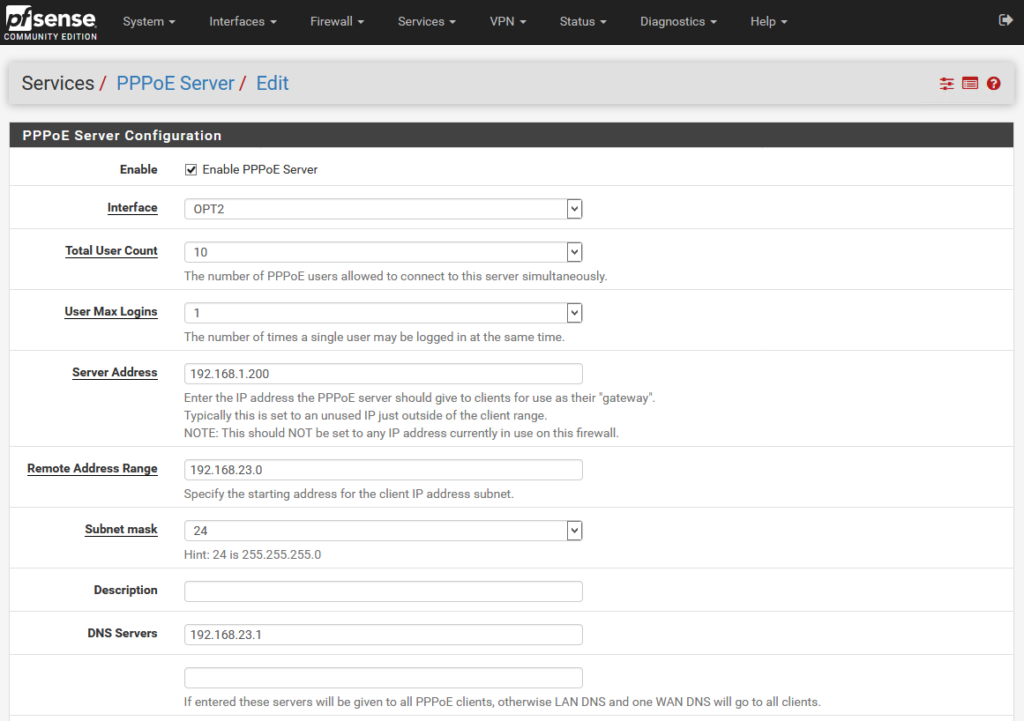

- Zu “Services – PPPoE Server” wechseln.

- Auf “+ Add” klicken.

- Den Haken setzen bei “Enable PPPoE Server”.

- Das zuvor erstellte Interface auswählen.

- Bei “Total User Count” die Anzahl an PPPoE-Clients eintragen.

- Min. bei “Server-Address” eine IP-Adresse die außerhalb der LAN-Client-IP-Range, gemeint ist außerhalb des DHCP-Pools, liegt eintragen. In unserem Beispiel ist das die “192.168.1.220” (unser LAN-Interface hat die IP-Adresse 192.168.1.1, der DHCP-Pool geht von 192.168.1.100 bis zur .199).

- Bei “Remote Address Range”

die erste für die PPPoE-Client zu verwendende IP-Adresse eintragen. Ich hatte mich hier zunächst vertan und “192.168.23.0” eingetragen, dies lässt sich nun irgendwie nicht ändern, funktionieren tut es interessanterweise dennoch. Auch bei einem testweise neu angelegtem PPPoE-Server spielt es scheinbar keine Rolle was man da einträgt, es springt am Ende immer auf die “.0”.das zu nutzende Netz, z.B. “192.168.23.0”, eintragen. Trägt man etwas anderes als “Startadresse” ein, z.B. “192.168.23.1”, dann springt die letzte Stelle automatisch auf “.0”.

- Bei “Subnet mask” die Subnetzmaske, im Beispiel “24”, eintragen.

- Bei “DNS Servers” den zu verwendeten DNS-Server aus dem PPPoE-Netz, in diesem Beispiel “192.168.23.1”, eintragen.

- Bei “User table” die Zugangsdaten der jeweiligen PPPoE-Clients eintragen und jeweils mit einem Klick auf “+ Add user” hinzufügen. In die Felder “Username” und “Password” kamen für diesen Aufbau die entsprechenden Telekom-Zugangsdaten (<Anschlusskennung+Zugangsnummer+Mitbenutzer>@t-online.de, persönliches Kennwort) rein.

Firewall konfigurieren

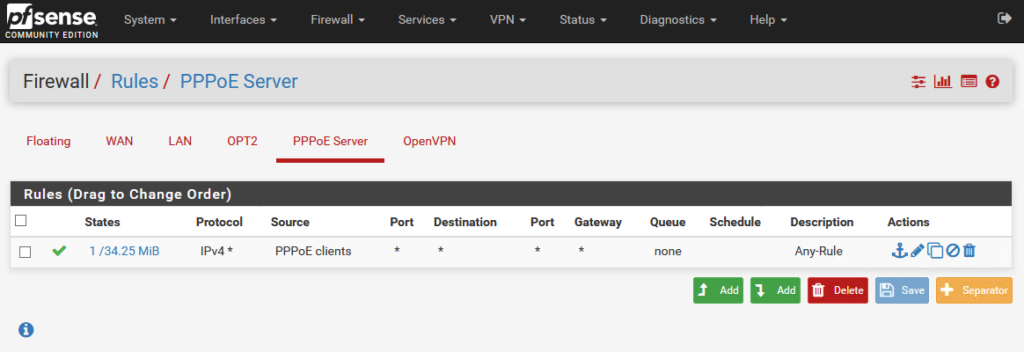

- Zu “Firewall – Rules – PPPoE Server” wechseln.

- Auf “Add” klicken.

- Bei “Protocol” z.B. “any” auswählen.

- Bei “Source” “PPPoE clients” auswählen.

- Bei “Destination” kann “any” bleiben.

Dies ist nur die einfachste Regel, damit die PPPoE-Clients erstmal alles können. Man kann selbstverständlich einschränken, was sie wirklich dürfen.

Abschluss und Protokollierung

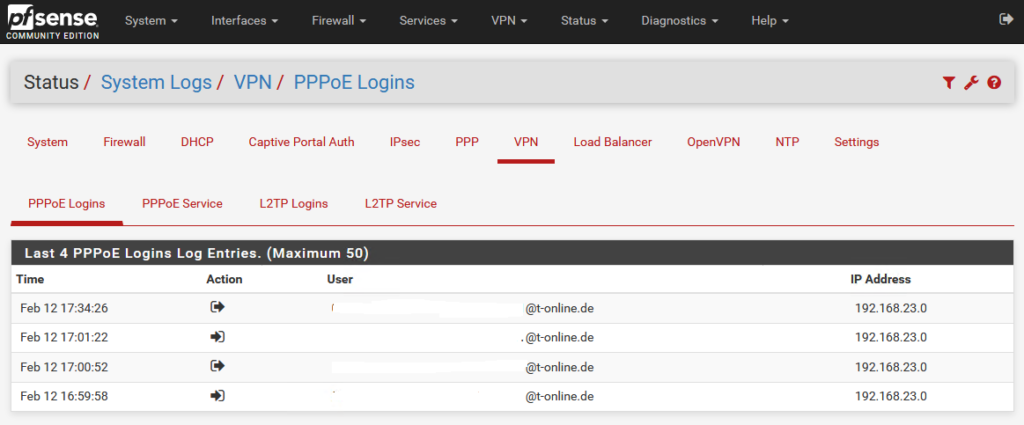

Sobald das so erstellte “PPPoE Server-Interface” mit dem WAN-Interface der PPPoE-Clients (bei Securepoint per Default “LAN1” (direkt oder via Switch) verbunden ist, sollte die Einwahl klappen. Prüfen kann man das unter

Bei etwaigen Problemen kann das Protokoll unter

- Status – System Logs – VPN – PPPoE Service

sowie auf den PPPoE-Clients weiterhelfen.

Berühmte letzte Worte 😉

So ganz sicher ob diese Konfiguration richtig ist bin ich mir um ehrlich zu sein nicht, funktionieren tut es jedenfalls. Für den (Test-)Aufbau war dies zumindest hilf- sowie lehrreich.

Quelle:

pfSense – Docs – pfSense – software – Services – PPPoE Server

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Hallo Andy,

warum muss man den PPOE Server Konfigurieren? Man kann doch Unter Schnittstelle WAN den PPOE Zugang Einstellen?

Grüße Anton

Hallo Anton,

das sind zwei verschiedene Dinge:

Der PPPoE-Zugang unter WAN ist für die Einwahl zum Internet.

Der PPPoE-Server (in der pfSense) stellt wiederum das Gegenstück dar.

Angenommen man möchte selbst einen PPPoE-Server (für die Einwahl eines anderen Routers) betreiben, dann wird das benötigt.

Wenn man jetzt nur mit der pfSense ins Internet möchte, reicht die Konfiguration unter “WAN” völlig aus.

Hallo Andy,

ok das Verstehe ich. Ich betreibe die Pfsense rein über WAN.

Kannst du vielleicht noch erklären warum ich über diesen weg zwei verschiedene IPs habe?

Also meine öffentliche IP beginnt immer mit 5.163… und meine angezeigte WAN IP beginnt immer mit 100.163…

Warum ich frage: Ich versuche eine eigene Webseite zu hosten. Komme allerdings nicht über die 5.163… IP zu meinem Server durch. Diese kann ich nicht mal mit einem Ping erreichen.

Also ich einen Fritzbox vor der PFsense hatte ging das…

Man sollte beachten, dass der PPPoE Server in der pfSense version 2.7.2 verbuggt ist, also der Client bekommt keine Verbindung raus, trotz entsprechender Firewall Einstellungen. In der Version 2.5.2 klappte alles auf anhieb.

“Warum ich frage: Ich versuche eine eigene Webseite zu hosten. Komme allerdings nicht über die 5.163… IP zu meinem Server durch”

versuchst du die öffentliche IP vom Heimnetzwerk oder von außerhalb zu erreichen? Du musst für ersteren Fall NAT Reflection in der pfSense aktivieren.

Wenn man bei der “Server Address” z.B. 192.168.200.254 einträgt und bei der “Remote Address Range” 192.168.200.0 sowie “Submaske” 24 funktioniert der PPPoE Server ohne Probleme. Bei uns gab es ebenfalls zuerst Probleme mit dem Subnet und der Festlegung der IP-Bereiche aber mit den o.g. Settings klappt es auch unter der 2.7.2.