Schön wenn der Tag mit einem Virenalarm beginnt, noch schöner, wenn nicht’s weiter passiert ist.

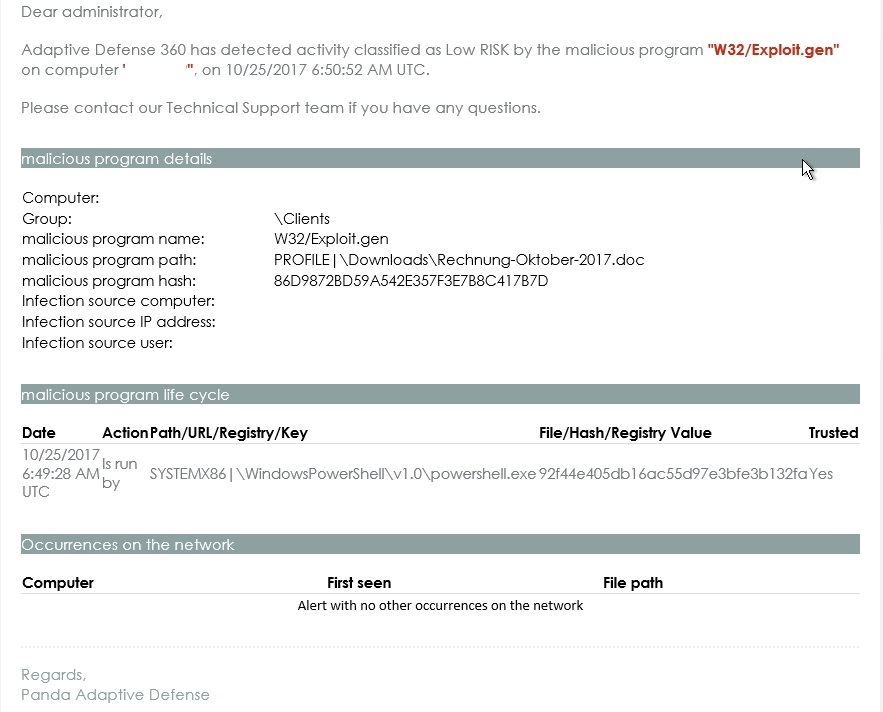

So geschehen heute Morgen: Von einem Kunden bzw. direkt von Panda Adaptive Defense 360 kam eine Alarmmeldung, das etwas blockiert wurde:

Kurzfassung: Es kam eine Mail mit einer vermeintlichen Rechnung als Word-Datei, diese wurde gespeichert und geöffnet, ein Makro wollte via PowerShell einen (oder mehrere) Schädlinge herunterladen und ausführen. Panda Griff an dieser Stelle, so das nichts heruntergeladen wurde und in Folge auch nichts weiter geschehen ist.

Kurzfassung: Es kam eine Mail mit einer vermeintlichen Rechnung als Word-Datei, diese wurde gespeichert und geöffnet, ein Makro wollte via PowerShell einen (oder mehrere) Schädlinge herunterladen und ausführen. Panda Griff an dieser Stelle, so das nichts heruntergeladen wurde und in Folge auch nichts weiter geschehen ist.

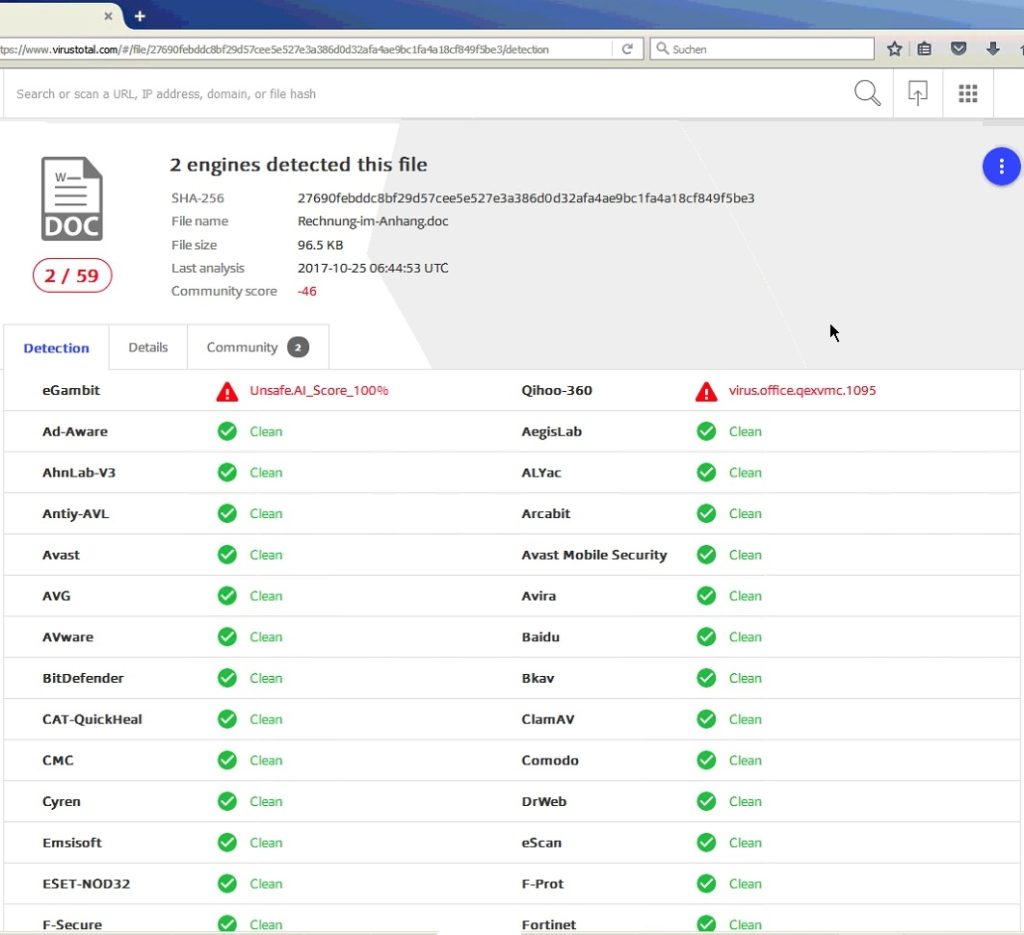

Ich nahm den Alarm zum Anlass, diese Word-Datei via VirusTotal zu prüfen:

Wie man sieht, würde dieses “Ding” bei fast allen Virenscannern durchgehen. Ziemlich ernüchterndes Ergebnis also. In diesem Fall hies die Datei übrigens “Rechnung-Oktober-2017.doc”. Mittlerweile finden sich auch andere Dateinamen im VirusTotal-Ergebnis, ferner steigen die Community-Beiträge in denen z.B. die Malware-URLs angegeben sind:

Wie man sieht, würde dieses “Ding” bei fast allen Virenscannern durchgehen. Ziemlich ernüchterndes Ergebnis also. In diesem Fall hies die Datei übrigens “Rechnung-Oktober-2017.doc”. Mittlerweile finden sich auch andere Dateinamen im VirusTotal-Ergebnis, ferner steigen die Community-Beiträge in denen z.B. die Malware-URLs angegeben sind:

Zwei Stunden später erkennen immerhin vier Virenscanner diesen Downloader.

Bemerkung am Rande: Nicht wundern, das im VirusTotal-Ergebnis Panda die Datei ebenfalls nicht als schädlich einstuft. Soweit mir bekannt ist, kommt bei VirusTotal nur die Panda Signatur zum Einsatz (kein AD360!).

Übrigens: Bei diesem Kunden wird eine Securepoint UTM eingesetzt und die Mail ging ohne zu Murren beim Mailfilter durch (nichts gegen Securepoint bzw. Cyren was dort zum Einsatz kommt), ferner wird SRP verwendet.

Ein Sperren von Word oder Word-Anhängen geht leider nicht, ebenso wenig der Makros. Einzig den Mitarbeiter, der dem Ausführen des Makros zugestimmt hat kann man nochmal auf die Gefahr hinweisen, das hilft aber auch nur, wenn die Mail von einem unbekannten Absender kommt. Wird z.B. die Absender-Adresse gefälscht oder wird ein vertrauenswürdiges Mail-Konto von einem Angreifer übernommen und verwendet, so hilft dies herzlich wenig.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Schreibe einen Kommentar