Eine Firma die wir seit ein paar Monaten betreuen wurde leider von der Ransomware Locky getroffen. Anbei ein Erfahrungsbericht zu diesem Vorfall.

Wie kam es zur Infektion?

Locky wird meist über Downloader oder Dropper verbreitet, das bedeutet man erhält z.B. eine E-Mail mit einem Anhang. Dieser Anhang lädt, sobald dieser ausgeführt wird, den eigentlichen Schädling herunter und führt ihn aus.

So war es auch in diesem Fall. Es handelte sich beim Anhang aber nicht um eine Office-Datei, diese waren in jüngerer Vergangenheit meist der bevorzugte Weg via Makro einen Schädling einzuschleusen.

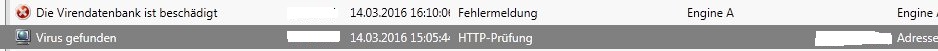

Der installierte Virenschutz meldete zwar noch einen Schädling in der http-Kommunikation, offenbar wurden aber mehrere Varianten heruntergeladen.

Bei späterer Analyse zeigte sich, das eine Datei am Download gehindert wurde, zwei weitere Exe-Dateien allerdings durchkamen und gestartet wurden. Der Anwender merkte, außer einer Meldung, das der Anhang nicht geöffnet werden könne, zunächst nichts von der Infektion. Die E-Mail stammte vermeintlich von einem Architekten, was thematisch aktuell gut zur Kundensituation passte, da dieser einen Neubau plant.

Bei späterer Analyse zeigte sich, das eine Datei am Download gehindert wurde, zwei weitere Exe-Dateien allerdings durchkamen und gestartet wurden. Der Anwender merkte, außer einer Meldung, das der Anhang nicht geöffnet werden könne, zunächst nichts von der Infektion. Die E-Mail stammte vermeintlich von einem Architekten, was thematisch aktuell gut zur Kundensituation passte, da dieser einen Neubau plant.

Wie fiel der Schädling auf?

Es dauerte eine Weile bis erste Auswirkungen spürbar wurden. Erst als von der Branchenanwendung aus kein Zugriff mehr auf Word-Dateien möglich war merkte man das etwas nicht stimmt.

Ein Blick auf den Server zeigte in den Freigaben dann *.locky-Dateien als auch eine Text-Datei mit weiteren Anweisungen (Stichwort: Erpresserschreiben). Dieses besagte, man solle ins Tor-Netz gehen um weitere Forderungen zu erhalten.

Unser Vorgehen

Als klar war um was es sich handelt wurden alle PCs heruntergefahren und vom Netzwerk getrennt. Auf dem Server wurde zunächst erfasst, an welchen Stellen überall *.locky-Dateien zu finden sind. Dabei fiel auf, das selbst in Freigaben, auf die normalerweise kein Anwender schreibenden Zugriff hat Daten verschlüsselt wurden.

Bei der Analyse der Berechtigungen der Anwender kam heraus, das div. Benutzerkonten sowohl Domänen-Admin-Rechte hatten als auch lokale Administratoren waren. Dies stammte noch vom vorangegangenen Dienstleister, die Hintergründe dazu sind unklar.

Zuerst wurden die Berechtigungen im AD korrigiert und die lokalen Admin-Rechte entzogen. Bei den Freigaben wurden zunächst die Schreibrechte deaktiviert. Server-seitig wurden alle verschlüsselten Daten gesichert, für den Fall, das zu einem späteren Zeitpunkt diese wieder entschlüsselt werden können. Anschließend wurden die Daten aus der aktuellen Datensicherung wiederhergestellt.

Da der Kunde einen Arbeitsplatz hat, der nur für Notfälle oder “Springer” dient und dieser zum Zeitpunkt der Infektion ausgeschaltet war, konnte dieser sofort verwendet werden. Da man wusste, das die Quelle ein PC bzw. Anwender sein musste, der zuvor noch Domänen-Admin-Rechte hatte, schränkte das die möglichen verseuchten PCs weiter ein. Dennoch wurde jeder PC erst von einer WinPE-DVD gestartet und mittels

dir *.locky /s

die Laufwerke überprüft. Nach kurzer Zeit standen somit wieder alle Arbeitsplätze außer einem wieder zur Verfügung. Dieser Eine zeigte verschlüsselte Daten und war damit als Quelle identifiziert. Wir haben uns nicht alleine auf das Protokoll von G Data verlassen, denn schließlich hätte es auch mehrere Computer geben können, daher dieser Schritt, alle PCs zu untersuchen.

Von dem betroffenen PC wurde eine Datensicherung erstellt und anschließend die aktuellste Datensicherung wiederhergestellt. Anschließend wurden dort ebenfalls dem Anwender, wie bei allen anderen PCs zuvor auch, die lokalen Admin-Rechte entzogen. So stand dieser PC nach gut zwei Stunden ebenfalls wieder zur Verfügung.

Glück im Unglück

Von Glück im Unglück kann man wirklich sprechen, da trotz der Rechte-Thematik kein größerer Schaden entstanden ist. Die Datensicherungen (*.sna, Drive Snapshot) waren zwar für den Schädling “dank” Domänen-Admin-Rechte durchaus erreichbar, wurden aber nicht “angefasst”. Locky hat, zumindest in der vorliegenden Variante, nicht alle Daten verschlüsselt, hauptsächlich Office-Dateien (*.doc, *.xls, *.pdf), Skripte (*.cmd), XML, ZIP und Bilder hat es getroffen. Interessanterweise wurden nicht alle Bilder in allen Unterordner verschlüsselt. Videos (*.avi) und Outlook-Datendateien (*.pst) wurden nicht verschlüsselt. Vermutlich wird nach Typ und ggf. Dateigröße differenziert.

Glück hatte der Kunde zudem deswegen, da erst vor wenigen Wochen eine Arbeitsplatzdatensicherung eingeführt wurde. Bei dieser werden die PCs nachts per WoL gestartet und mittels Drive Snapshot auf den Server gesichert.

Darüber hinaus wurden die Schattenkopien nicht gelöscht, von daher konnten diverse Dateien über die vorigen Versionen wiederhergestellt werden.

Der eigentliche Schaden

Der eigentliche Schaden entstand nun durch den Verlust der Daten von einem Arbeitstag, da die Datensicherung nur nachts läuft. Ferner fiel Ausfallzeit der Mitarbeiter an, die zumindest vorübergehend nicht an ihren PCs arbeiten konnten und unser Aufwand.

Konsequenzen aus diesem Vorfall

Der Kunde bessert nun nach und rüstet auf:

Die Berechtigungen wurden sofort korrigiert, ferner wurden SRP (Software Restriction Policies, Softwareeinschränkungen) konfiguriert. Das schränkt zwar die potentielle Angriffsfläche ein, allerdings sind dann nach wie vor alle Daten gefährdet, auf die der Anwender schreibenden Zugriff hat bzw. haben muss. Ferner schützt SRP nicht gegen Lücken die ausgenutzt werden. Ferner weist die Technik Einschränkungen auf, soll heißen: Es kommt darauf an, wie ein Programm gestartet wird, entsprechend kann SRP greifen (oder auch nicht).

Ein alter Speedport-Router mit dahinter geschalteter IPFire-Firewall wird durch eine Securepoint UTM RC100 ersetzt. Die E-Mail-Zustellung wird zunächst von PopCon auf den MailConnector der UTM verlagert, soll aber sobald wie es mit der Telekom (Feste IP-Adresse, Reverse Mapping) und 1&1 (DNS-Einstellungen) geklärt ist, auf eine direkte SMTP-Zustellung geändert werden. Dann hat man mehr Möglichkeiten in Sachen Filterung, nicht nur was Malware betrifft, sondern auch in Sachen Spam.

Der G Data AntiVirus Business wird durch Panda Adaptive Defense 360 ersetzt. Die dortige Option, alle unbekannten Anwendungen bzw. ausführbare Dateien bis zur Analyse und ggf. Freigabe zu blockieren verspricht im Kampf gegen unbekannte Schädlinge einen besseren Schutz.

Da es bislang nur eine lokale Datensicherung gab, soll diese nun durch eine Offsite-Sicherung ergänzt werden. Dadurch wird eine zusätzliche Sicherheit gewährleistet, nicht nur wegen solcher Verschlüsselungs-Trojaner, sondern auch wegen Elementar-Schäden wie z.B. Feuer, Wasser und Blitzschlag. Man folgt quasi dem 3-2-1-Prinzip:

Von wichtigen Daten drei Kopien an zwei verschiedenen Orten, einer davon außer Haus.

Der vorhandene unmanaged Switch soll durch einen Verwalteten ersetzt werden, so das man auch aus der Ferne die Möglichkeit hat, PCs vom Netzwerk zu trennen.

Weitere mögliche Optionen

Neben den genannten Maßnahmen gibt es eine Reihe weitere Optionen, wie z.B. Anwendungen wie den Browser oder das E-Mail-Programm in eine Sandbox zu packen, leider gab es bei dieser Technik in der Vergangenheit ebenfalls Lücken.

Generell könnte man einen Internetzugriff vom LAN aus unterbinden und mit ferngesteuerten Browser arbeiten, z.B.:

Allerdings hilft das wenig bei Anhängen von E-Mails.

Persönliche Worte

Nichts gegen G Data oder IPFire, beide Produkte sind meiner Meinung nach gut, allerdings aufgrund der Bedrohungslage und der nun gemachten Erfahrungen gilt es, das Risiko zu minimieren. Dabei schlägt die Stunde von Lösungen, die mehr Möglichkeiten bieten.

Möchte man seinen bestehenden Virenschutz nicht austauschen, kann man auf Panda Adaptive Defense (ohne 360) setzen, das Parallel installiert und verwendet werden kann. Allerdings funktioniert dann nur das Blockieren, entfernen müsste man dann von Hand.

Trotz allem muss man immer im Hinterkopf behalten, das es keine 100%-ige Sicherheit gibt. Panda verfolgt mit Adaptive Defense (imho) den richtigen Ansatz um gegen neue unbekannte Bedrohungen vorzugehen.

Weiterführende Informationen

BSI – Ransomware: Bedrohungslage, Prävention & Reaktion

Panda Security – Security Guide zum Schutz vor Cyber-Erpressung

Securepoint UTM-Firewall HOWTO: Filterung von Office Dokumenten

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Ja, der dürfte(bzw tut es noch)so manchen Nutzern bzw Admins die Schweißperlen auf die Stirn getrieben haben.Da es das Panda Adaptive Defense wohl nur für Firmen gibt, kann ich für privat Anwender die Outpost Pro Firewall von Agnitum empfehlen – ist zwar eine Firewall, kann aber auch vor geänderten bzw neuer ausführbaren Dateien warnen (kann sehr paranoid Eingestellt werden)- ähnlich dem UAC Fenster inkl. Option bez. Blocken Ausführen etc.Das ist aber nur ein kleiner Bereich den die FW abdeckt -sie kann noch einiges mehr.

An wen Panda Produkte verkauft werden überlässt der Hersteller den Partnern.

So findet sich z.B. die Endpoint Protection auch auf so manchen Privat-Computern.