Möchte man aus Synology’s DSM heraus Dateien und Ordner freigeben, gemeint sind damit Dateilinks oder auch Dateiverknüpfungen bzw. geteilte Links genannt, und hat eine eigene Domain samt eigenem Zertifikat als auch andere Ports für http und https, so sind ein paar Kleinigkeiten einzurichten.

Feste öffentliche IP-Adresse

Es muss nicht immer DDNS oder QuickConnect sein: Bei einem Internetanschluss mit fester öffentlicher IP-Adresse muss keineswegs auf die genannten Dienste zurückgegriffen werden. Eine eigene (Sub-)Domain die auf die öffentliche IP-Adresse zeigt genügt.

Eigenes Zertifikat importieren

Möchte man keine selbstsignierten Zertifikate verwenden und Let’s Encrypt ist keine Option, da z.B. die Ports 80/tcp (http) und 443/tcp (https) bereits anderweitig belegt sind (Let’s Encrypt unterstützt keine anderen Ports), bleibt der Weg ein eigenes (öffentliches) Zertifikat zu verwenden.

Unter

Systemsteuerung - Konnektivität - Sicherheit - Zertifikat

kann über “Hinzufügen” ein vorhandenes Zertifikat samt privatem Schlüssel und, falls notwendig, Zwischenzertifikat(e) importiert werden. Direkt bei diesem Vorgang oder später kann zugeordnet werden, wo dieses Zertifikat dann überall verwendet wird. Beim Importieren ist es nur möglich, dieses Zertifikat als Standard-Zertifikat für alle Dienste zu deklarieren. Manuell lassen sich über “Konfigurieren” jederzeit nachträglich Änderungen vornehmen.

Weiterleitung von http zu https aktivieren

Leider ist es nicht (mehr) möglich, http und https separat zu verwenden. Möchte man die Freigabe-Links der File Station auf https umstellen, muss man die Weiterleitung von http zu https aktivieren:

Systemsteuerung - Konnektivität - Netzwerk - DSM-Einstellungen

Externer Zugriff über eigene Domain und ggf. mit anderen Ports

Damit die geteilten Links korrekt sind, gemeint ist mit der eigenen Domain und dem richtigen Port bestückt werden, muss man beides unter

Systemsteuerung - Konnektivität - Externer Zugriff - Erweitert

eintragen.

Performance

Wie schnell oder langsam die Datenübertragung über das Internet klappt hängt zum einen vom NAS selbst ab und zum anderen und größten Teil vom Internetanschluss. Je höher die Upload-Geschwindigkeit ist, desto besser klappt es.

Zusätzlich kann man noch die HTTP-Komprimierung aktivieren:

Systemsteuerung - Konnektivität - Sicherheit - Erweitert

Ebenso kann HTTP/2 aktiviert werden:

Systemsteuerung - Konnektivität - Netzwerk - DSM-Einstellungen

Sicherheit und Schutz

Da das Gerät über das Internet erreichbar ist, sollte die Sicherheit nicht außer Acht gelassen werden. Neben den “üblichen Verdächtigen” wie sichere Kennwörter und, falls möglich, andere Ports statt den Standards für http und https verwenden sollte noch folgendes aktiviert werden:

Unter

Systemsteuerung - Konnektivität - Sicherheit - Schutz

den “DoS Schutz aktivieren”. Als nächstes an fast gleicher Stelle dann noch die Blockierung bei zu vielen fehlerhaften Anmeldeversuche unter

Systemsteuerung - Konnektivität - Sicherheit - Konto

“Automatische Blockierung” einschalten.

Empfehlung: In der “Freigabe-/Blockierungsliste” mindestens eine IP-Adresse, idealweise aus dem LAN, eintragen, von der aus man im Notfall noch zugreifen kann. Das ist wichtig, damit man sich ggf. nicht selbst aussperrt.

Je nachdem was für ein Router bzw. eine Firewall vor das NAS geschaltet ist, kann es durchaus Sinn machen die Synology DSM-eigene Firewall zu aktivieren. Diese bietet neben dem klassischen Portfilter die Möglichkeit nach Ort, gemeint sind Länder, zu filtern. Unter

Systemsteuerung - Konnektivität - Sicherheit - Firewall

den Haken setzen bei “Firewall aktivieren”. Bei “Firewall-Profil” “custom” auswählen und auf “Regeln bearbeiten” klicken. Zunächst die Schnittstelle (rechts oben) auswählen oder auf “Alle Schnittstellen belassen”.

Zuerst eine Regel anlegen über die man den Zugriff auf das NAS aus dem eigenen LAN oder mindestens dem “Admin-PC” gestattet. Dies ist wichtig, um sich im weiteren Verlauf nicht auszusperren. Als nächstes dann eine Regel die nur bestimmte Länder sperrt oder zulässt anlegen. Pro Regel können maximal 15 Länder definiert werden!

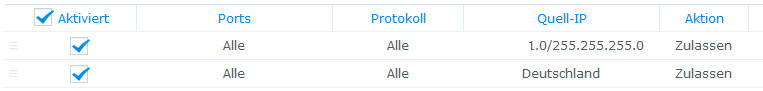

In diesem Beispiel ist das LAN und Deutschland zugelassen:

Sobald alle “Zulassen”-Regeln angelegt sind “Wenn keine Regel zutrifft:” “Zugriff verweigern” auswählen und die Einstellungen übernehmen.

Sobald alle “Zulassen”-Regeln angelegt sind “Wenn keine Regel zutrifft:” “Zugriff verweigern” auswählen und die Einstellungen übernehmen.

Ein wenig Kosmetik

Der Name der DiskStation muss ja nicht unbedingt auf der Anmeldeseite, schon gar nicht wenn z.B. Kunden darauf zugreifen, zu sehen sein. Ändern kann man die Anzeige unter

Systemsteuerung - System - Thema - "Anmeldeseite Titel"

An gleicher Stelle kann man noch etwas mehr Anpassen, wie z.B. Logo.

Update 19.11.2018

Firewall-Regeln ergänzt.

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Servus!

Erstmal danke für die tollen Tipps und Erklärungen.

Und nun zu meinem Anliegen: Im Abschnitt zur Firewall, bzw. der Empfehlung für die beiden Regeln, verstehe ich den ersten Eintrag auf dem Bild unter “Quell-IP” nicht. Wie kommt der zustande, bzw. wie müsste ich vorgehen, wenn ich einer lokalen IP-Adresse, wie bspw. 192.168.178.3 oder 192.168.1.3 den Zugriff gewähren möchte?

Vielen Dank schon mal vorab.

Gruß J4N

Das Vorgehen ist wie beschrieben und bei Quell-IP trägt man die IP-Adresse ein, von der aus zugegriffen wird, also eben 192.168.178.3 oder 192.168.1.3.

Im Screenshot ist die Quell-IP aus dem LAN grossteils ausradiert, daher sieht man nur ein “.1/255.255.255.0”.

Alles klar. Vielen Dank!

Hallo Jan,

vielen Dank für die tolle Anleitung. Aber eine Frage habe ich jetzt doch noch:

Ich habe ein kostenloses, aber seit neuestem trotzdem signiertes, SSL-Zertifikat von No-IP.com heruntergeladen und installiert. Zugriff über DynDNS hört auf xxx.ddns.net

Das habe ich auch im Zertifikat so angegeben, das hat auch alles geklappt und der sonst immer aufkommende Sicherheitshinweis “unsichere Verbindung” ist beim normalen Aufrufen der Diskstation von extern verschwunden.

Aber wenn ich jetzt Dateien freigebe oder das Hochladen auf die Diskstation für jmd Externes ermöglichen möchte, wird ja so ein http://gofile.me/xxx Link zur Weitergabe an den gewünschten Zugreifenden erzeugt.

Und beim Aufrufen solch eines Links meckert natürlich der Browser des Externen Zugreifers wegen abweichender Adresse (nicht xxx.ddns.net sondern eben gofile.me/xxx

Gerade darum ging es mir aber hauptsächlich, dass der Zugriff von Extern nicht mit einer Sicherheitswarnung versehen wird und Skepsis auf der Gegenseite hervorruft.

Frage:

Muss ich für jede potentiell erzeugte “Domain/Dateilinkadresse”, also vermutlich ddns.net, synology.me, gofile.me usw., ein eigenes Zertifikat erstellen und einpflegen?

Oder gibt es eine Lösung für die Verwendung von nur einem Zertifikat (zB die von der Diskstation erzeugten Links nicht als gofile.me sondern als ddns.net erzeugen lassen)?

Vielen Dank vorab und viele Grüße, Marc

Hallo Marc,

gofile.me hängt anscheinend mit QuickConnect von Synology zusammen.

Da ich beides nicht nutze, kann ich dazu nichts weiter sagen.

Eine kurze Recherche hat ergeben, das man gofile.me-Links wohl abschalten kann:

Dateilinks freigeben – Gofile.me-Links aktivieren

> Frage:

> Muss ich für jede potentiell erzeugte “Domain/Dateilinkadresse”, also vermutlich ddns.net, synology.me, gofile.me usw., ein eigenes Zertifikat erstellen und einpflegen?

Nein, es genügt ein sogenanntes Multi-Domain oder SAN-Zertifikat aus, in diesem sind neben der eigentlichen Domain noch weitere alternativen Domains eingetragen und folglich kommt es zu keiner Warnung.

Ob diese Art von Zertifikaten bzw. diese Erweiterung von No-IP.com unterstützt wird, kann ich nicht sagen, denn mit diesem Anbieter arbeite ich schon lange nicht mehr.

Ansonsten ein Zertifikat über Let’s Encrypt beziehen, da geht das.