“termsrv.dll”-Patches, bereits gepatchte DLLs oder Austausch mit der Server-Version gibt’s im Internet zu genüge, um aus einem Client-Windows wie es 7, 8.x und 10 nun mal sind, einen Terminalserver zu machen.

Einen etwas anderen Weg, ganz ohne Patch geht der RDP Wrapper (alternativ bei Github). Dieser lädt die Original-“termsrv.dll” mit anderen Parametern, es wird also keine Systemdatei verändert. Folglich dürfte das Risiko sinken, das nach Windows Updates eine ungepatchte “termsrv.dll”-Version vorliegt und etwaige Tools erneut ausgeführt werden müssen.

Da in diesem Fall der Quellcode zur Verfügung steht, kann man mögliche Sicherheitsbedenken, das z.B. ein Trojaner in so einem Tool steckt, ausschließen. Prüft man die im Archiv enthaltenen Dateien z.B. bei VirusTotal gibt es keine bis wenige Treffer, dabei kann es sich aber gut um False-Positives handeln.

Die Installation ist denkbar einfach:

- Archiv herunterladen und entpacken.

- Die Datei “bin\install.bat” ausführen.

Es ist kein Neustart notwendig. Der RDP Wrapper läuft auf allen neueren Windows-Versionen, ganz gleich ob 32- oder 64-bit, Basic, Home oder Pro Edition. Einzig auf Windows Vista läuft’s nach Angaben auf der Homepage nicht ganz rund (Ob das etwas mit Vista an sich zu tun hat?!). Windows 2000, XP und Server 2003 werden nicht unterstützt.

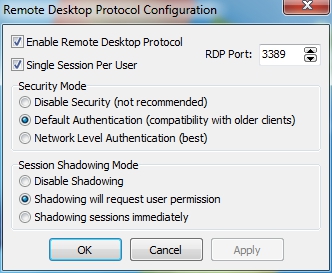

Mit dem Tool “RDPConf.exe” aus dem Archiv können ein paar grundlegende Einstellungen vorgenommen werden:

Wie immer gilt, das eine korrekte Lizenzierung zu beachten ist. Soll heißen: Pro “Quasi-WTS”-Benutzer muss eine entsprechende Windows-Lizenz im Schrank liegen + eine für den Quasi-Server an sich.

Wie immer gilt, das eine korrekte Lizenzierung zu beachten ist. Soll heißen: Pro “Quasi-WTS”-Benutzer muss eine entsprechende Windows-Lizenz im Schrank liegen + eine für den Quasi-Server an sich.

Update 30.11.2015

Seit dem 12.08.2015 steht die Version 1.6 des RDP Wrappers zur Verfügung. Neben dem vollständigen Support von Windows 10 wurde eine einfachere Methode zum Updaten integriert.

Zur Erinnerung: Der Wrapper ändert keine System-Dateien, sondern greift in die Kommunikation der Komponenten ein. Dabei wird eine INI-Datei verwendet. Wird diese geändert, so kann die Änderung einfach durch ausführen der “update.bat” übernommen werden.

Zu finden ist die neue Version direkt bei GitHub:

https://github.com/binarymaster/rdpwrap/releases

https://github.com/stascorp/rdpwrap/releases

Eine aktuellere INI-Datei findet sich unter

https://github.com/binarymaster/rdpwrap/tree/master/res

https://github.com/stascorp/rdpwrap/tree/master/res

Zum Zeitpunkt als dieser Beitrag erstellt wurde bietete die INI-Datei vom 14.11.2015 Unterstützung für Windows 10 Build 1511 (10.0.10586.0).

Meinerseits wurde diese Version unter Windows 8.1 Pro, Windows Server 2012 R2 Standard (Eval) und Windows 10 Enterprise LTSB (Eval) erfolgreich getestet. Laut Readme/Changelog werden weitere Windows-Versionen bzw. -Editionen unterstützt.

Update 15.05.2016

GitHub-Links aktualisiert.

Update 08.03.2019

Zu Fragen oder Problemen zum RDP Wrapper immer die Issues-Seite des Projekts besuchen und erst dann bei diesem Beitrag ein Kommentar absetzen:

Windows: Probleme beim RDP Wrapper lösen

Verheiratet, Vater von zwei Kindern, eines an der Hand, eines im Herzen. Schon immer Technik-Freund, seit 2001 in der IT tätig und seit über 15 Jahren begeisterter Blogger. Mit meiner Firma IT-Service Weber kümmern wir uns um alle IT-Belange von gewerblichen Kunden und unterstützen zusätzlich sowohl Partner als auch Kollegen.

XING

XING

Wie lange schlage ich mich schon mit veschieden Patches für „termsrv.dll“ in den verschiedenen Windows-Versionen herum.

RDP Wrapper läuft dagegen völlig unproblematisch und ist quasi deppensicher zu installieren.

Danke für diesen Hinweis

Hallo dieser RDP-Wrapper

ist ein Segen für Anwender die ein “bisschen” mehr von ihrem Windows erwarten ohne gleich eine Pro-Version zu brauchen.

Der einzige Grund für mich eine Pro zu kaufen war immer dieser Remotedesktop…..

Nun kann man seine Home Versionen Remote steuern ohne auf dubiose Tools wie Teamview angewiesen zu sein.

Remotedesktops gibt es viele und das meiste ist privat kostenlos aber geht immer über fremde Server.

Mit Dyndns und einem offenen Port kann seine Windows-Kiste super direkt steuern.

Und dank W10 unterstützung kann ich auch meine Windows 7 / 8 home Versionen upgraden

Super Tool

TeamViewer kann man auch im LAN bzw. direkt nutzen (Ports müssen natürlich entsprechend konfiguriert werden:

TeamViewer im lokalen Netzwerk verwenden

Ich persönlich nutze RDP der Sicherheit wegen via (Open)VPN oder stunnel, wenn’s denn über’s Internet gehen soll.

Alternativ können Lösungen wie z.B.

ThinRDP

oder

http://www.andysblog.de/cloudbase-solutions-freerdp-webconnect

interessant sein.

Hallo, ich habe auch Win10 Home auf dem PC und möchte den RDP Wrapper einsetzen. Installiert ist er schon und für den Admin funktioniert es schon . Ich möchte mich aber mit meinem Benutzerkonto an dem PC anmelden welches ich auf diesem auch nutze. Da erhalte ich eine Fehlermeldung: Der angeforderte Zugriff auf eine Sitzung wurde verweigert

Kann mir jemand bitte Helfen ?

Ist der Benutzer Mitglied der Gruppe “Remotedesktopbenutzer”?

Hallo, ja den habe ich dieser Gruppe über die Konsole hinzugefügt. Kann ich diese Gruppe auch über die Gruppenrichtlinien prüfen ?

Soweit ich weiß gibt es bei den Home-Editions keine Gruppenrichtlinien.

Ist evtl. etwas in den Ereignisprotokollen zu finden?

Ansonsten mal das Logging des RDP Wrappers aktivieren:

“And for debugging purposes, you can create rdpwrap.txt in the root folder (C:rdpwrap.txt for example), so on the next start RDP Wrapper will log all its actions to this file.”

Quelle:

http://forums.mydigitallife.info/threads/55935-RDP-Wrapper-Library-%28works-with-Windows-8-1-Basic%29/page4

Hallo,

Gruppenrichtlinien habe ich jetzt installiert, aber noch nicht die Einstellung gefunden die auch Benutzer das Recht gibt RDP zu nutzen. Aktuell erhalten ich folgende Fehlermeldung:

Der angeforderte Zugriff auf eine Sitzung wurde verweigert

Ein Protokoll von RDP Wrapper finde ich unter C nicht, obwohl die Erstellung eines Protokoll aktiv ist. Wurde der Pfad geändert ?

Unter den Home-Editions gibt es normalerweise keine Gruppenrichtlinien, wie kann man denn diese installieren?

Oder geht es nur um Registry-Einträge?

Wahrscheinlich ist das Thema direkt beim Macher von RDP Wrapper besser aufgehoben:

https://github.com/stascorp/rdpwrap/issues

Zum Test habe ich mal Windows 10 Home 1511 + aktuelle Updates installiert, dann RDP Wrapper 1.6 + aktuelle INI-Datei.

RD-Zugriff für Admins kein Problem, bei Standardbenutzern wird die Verbindung verweigert.

Via “net localgroup” sieht man, das keine Gruppe “Remotedesktopbenutzer” existiert, anlegen hilft nichts, “Remoteverwaltungsbenutzer” gilt nur für WMI.

Soweit ich bei der Recherche gesehen habe, gibt es wohl mit den Home-Editions weitere Einschränkungen oder Probleme, von daher die Empfehlung, wenn man einen “Quasi-Terminalserver” bauen möchte, besser eine Pro-Version als Basis zu verwenden.

Guten Morgen Andy,

genau so weit bin ich auch schon. Die Pro Version kostet glaube ich 175 €, und ich brauche davon nur den Terminaldienst was ich einfach zu teuer finde. Es muss doch eine Möglichkeit geben trotzdem als Standardbenutzer RDP nutzen zu können ? Wenn ich den Admin benutze ist der ganze Sicherheitsaspekt je weg und das möchte ich nicht. GPO sind installiert nur weiß ich nicht wo noch eine Einstellung verändert werden muss damit es funktioniert. Andere Terminaldienste wie Teamviewer bringen nicht das Vollbild so hin wie ich es möchte 🙁

Bei kann er *.exe nicht finden und die Dateiendungen kenne ich auch alle Nicht

> Bei kann er *.exe nicht finden und die Dateiendungen kenne ich auch alle Nicht

Schätzungsweise fehlt da etwas in diesem Satz?!

Die GitHub-Links wurden soeben aktualisiert, vielleicht klärt das bereits alles.

Anfang des Monats erfolgte ein Update auf Version 1.6.1

https://github.com/stascorp/rdpwrap/releases

Hallo

Ich habe den RDP Wrapper unter Windows 7 problemlos eingesetzt. Im Juli habe ich das Upgrade auf Windows 10 (…586.0) durchgeführt. Dann den aktuellen Wrapper neu installiert. Seitdem gibt es Probleme mit der Tastatuseingabe d.h. User 1 schreibt auf seiner Tastatur, aber der Text erscheint auf dem Bildschirm von User 2. (verschiedene Benutzerkonten)!

In der Wrapper Configuration ist alles grün!

Was kann das sein?

Hallo

Ich teste den Wrapper nun schon eine Weile habe aber ein Problem. Sobald ein Remote User verbunden ist kann ich mich an diesem PC nicht mehr lokal mit einem anderen Account anmelden. Da steht dann da eine Warnung: “Ein anderer Benutzer ist angemeldet. Wenn Sie den Vorgang fortsetzen, wird die Verbindung dieses Benutzers getrennt….”

Wie ist es möglich, das man sich remote und lokal gleichzeitig an einem Computer anleden kann?? (na klar mit unterschiedlichen Profilen)

Aktuelleste Version vom Wrapper verwenden, falls diese schon auf dem Computer ist, mal die “update.bat” ausführen, damit die ini-Datei aktualisiert wird.

Was mich sehr beunruhigt ist diese Nachricht von Panda:

https://www.zdnet.de/88288292/ramsomware-rdppatcher-panda-security-entdeckt-neuen-trojaner/

Kann das was dran sein? Meine Virensoftware (F-secure) hat bis zur Version 1.6.1 nicht gemeckert, als ich heute die Version 1.6.2 herunterladen wollte, kam bereits beim Download aus dem Firefox eine Virenwarnung.

dto.:

John C McKenney June 2, 2018 – 2:14 pm

Avira says this is malware. Chrome says it’s dangerous. Comments about that?

http://woshub.com/how-to-allow-multiple-rdp-sessions-in-windows-10/

Ich bin kein Analyst von möglicher Schadsoftware. Was auf jeden Fall ein Problem sein kann ist, das man RDPWrapper silent bzw. auch remote installieren kann, so das der Benutzer nichts mitbekommt. Wer allerdings RDP z.B. nur per Port-Forwarding zum Internet hin freigibt öffnet damit ohne eine Sicherheitslücke (unabhängig von RDPWrapper).

Seltsam finde ich in diesem Kontext, das der im genannten Artikel RDPPatcher von Februar 2017 stammt, während die RDPWrapper-Version 1.6.2 vom Dezember 2017 ist.

Ob da was dran ist, kann man dahingehend prüfen, ob RDPWrapper abgesehen von ini-Update noch andere Server, wie im Artikel erwähnte C&C-Server, kontaktiert.

Noch ein kleiner Nachtrag:

Was natürlich auch sein kann ist, das RDPPatcher Code von RDPWrapper verwendet, ist ja schließlich Open Source.

Edit 23:20:

RDPPatcher nutzt laut Panda RDPWrapper:

“Subsequently, it leaves another file (MD5: 78D4E9BA8F641970162260273722C887) in the %TEMP% directory. This file is a version of the application rdpwrap and is run via the runas command with the parameters “-i –s” in order to activate concurrent RDP sessions on the system.”

Quelle: RDPPatcher, the Attack that Sells Access to your Computer at a Low Price

Und noch ein Nachtrag:

Hier findet sich direkt bei RDPWrapper das Thema:

v1.6.2 is showing viruses/trojans by several virus scanners

Danke für die ausführliche Stellungnahme, Andy. Das hilft mir weiter. Ich hatte rdp-patcher einfach mit rdp-wrapper gleichgesetzt – was sich mir aufgrund der Virenwarnung in F-Secure aufgedrängt hat. Wenn es “false-positive”-Warnungen sind, so irritiert weiterhin, dass diese über so einen langen Zeitraum bestehen – ich kenne es eigentlich so, dass dies dann von den Virenscannern zeitnah korrigiert wird. Auch von Panda seit letztem Jahr nichts Neues.

Eine Rückfrage zu Deiner obigen Info: “Wer allerdings RDP z.B. nur per Port-Forwarding zum Internet hin freigibt öffnet damit ohne eine Sicherheitslücke (unabhängig von RDPWrapper).”

Wo finde ich diese Einstellungen (Windows10)?

RDPPatcher vs. RDPWrapper:

Das Problem scheint nicht RDPWrapper ansich, sondern der Missbrauch eben dieses durch andere zu sein.

Windows-Firewall:

Beim Setup erstellt der RDPWrapper automatisch eine Regel in der Windows-Firewall mit dem Namen “Remote Desktop” (ohne irgendwas hinterdran), diese erlaubt für alle Netzwerkkategorien den Zugriff. Im LAN/Heimnetz ist das meist kein Problem, sofern man nicht in seinem Router ebenfalls RDP (Port 3389/tcp) zum Internet hin freigibt. Bei einem Notebook das unterwegs verwendet wird kann das schon ungut sein, daher diese Regel ändern oder deaktivieren. Es gibt vordefinierte Regeln von Microsoft die man verwenden/anpassen kann. Das kommt ganz auf die eigene Situation/Umgebung darauf an, was man da haben möchte oder bevorzugt.

False-Positive:

Da kenne ich leider eingiges anderes, wie z.B. hier im Blog das leidige Thema mit ClamAV und meinen AutoIt-Skripten bzw. daraus kopilierten Exe-Dateien.

Bis heute wurde da nichts gewhitelistet bzw. korrigiert, ein Feedback auf meine Meldungen kam ebenfalls nicht.

Habe gestern einen PC auf die Version 1809 upgedatet.

Nun funktioniert der RDP nicht mehr. Habe den Wrapper de- und wieder neu installiert, aber leider oh. Erfolg.

Ich habe meinen Rechner (Win 10 Home 64bit) vorgestern auf Version 1809 upgedated.

Leider funktioniert nun der RDP nicht mehr.

Beim Local RDP Checker erscheint die Meldung “Socket Connection failed”.

Im Configurator ist der Listener State: Not listening und not Supported.

Auch das ausführen des Update-Files bringt keine Verbesserung. Ist das Problem bekannt?

Zu Fragen oder Problemen am besten direkt auf der Projekt-Seite schauen:

https://github.com/stascorp/rdpwrap

Fehler, Proobleme, etc. wurden unter “Issues” gemeldet und wennmöglich geklärt.

Schaut man dort aktuell rein, sieht man, das es mehrere Meldungen zu 1809 gibt.

Bitte auch den Link aus der Kommentar-Antwort vom 29.12.2018 beachten.

Mir fällt es schwer, in diesen englischen Beiträgen Spreu vom Weizen zu trennen (fällt einem ja in deutschen Foren oft schon schwer). Es wäre also schön, wenn jemand der des englischen besser mächtig ist und mehr Ahnung hat hier möglliche Lösungen darstellt. Deutschsprachig ist “Andysblog” führend hinsichtlich RDP-Wrapper.

Die Lösung zumindest für mein Testsystrem liegt darin, diese rdpwrap.ini zu verwenden:

rdpwrap.zip

Quelle: Looking for 10.0.17763.168 support #606 Antwort von “ditchmagnet”: https://github.com/stascorp/rdpwrap/issues/606#issuecomment-450382913

Auf die Schnelle mit einem frischen W10 Pro 1809 und aktuellen Windows Updates erfolgreich getestet.

@andy

Super Tip!

Der Austausch der INI-Datei hat geholfen.

Ich hatte vorher noch versucht, wie bereits woanders beschrieben, die termsrv.dll aus der vorangegangenen Version 1803 auszutauschen. Das hat aber leider nicht funktioniert.

Ich denke, dieses “Problem” wird uns bei jedem neuen Funktionsupdate noch lange begleiten.

Schönes Wochenende!

Bevor ich rdpwrapper kannte, habe ich das auch über den Austausch der termsrv.dll gemacht. Und jetzt im August, nachdem ich das Funktionsupdate 1803 installiert hatte, wieder (wg. der o.g. Warnungen meines Virenscanners). Hat funktioniert, war aber wesentlich aufwändiger als zu XP/Win7-Zeiten – hab längere Zeit rumprobiert. Mal sehen, wann mir das Funktionsupdate 1809 aufgezwängt wird (in den Optionen habe ich es um 365 Tage verzögert).

Auf Windows 10 Pro musste ich mit dem gpeditor

Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Connections.

From here, first set the Restrict Remote Desktop Services user to a single Remote Desktop Services session parameter to Disabled.

Next, double-click on Limit number of connections and then set the RD Maximum Connections allowed to 999999.

durchführen

Also ich kann mich auf meinem Win10 Pro 1809 trotz aktuellem RDP Wrapper immer nur einmal Remote anmelden (ich nutze ausschliesslich Win10Pro) Bei zeigt RDPChonf aber auch Listener State Listening –> [not supportet] an. Liegt es daran?

Was könnte ich übersehen haben? Den Tipp vom Hermann konnte ich mangels fehlendem Eintrag ( Restrict Remote Desktop Services user to a single Remote Desktop Services session parameter to Disabled) nicht umsetzen.

Hat jemand den Wrapper schon auf einem sauberen 1809 er zum laufen bekommen?

Wird eine aktuelle rdpwrap.ini verwendet? (Nicht die, die beim Setup dabei ist bzw. über die update.bat geladen wird)?

Bitte die genaue Windows 10 Version inkl. Build und die Version der termsrv.dll angeben.

Aktuell scheint es wohl mit dieser Version schwierigkeiten zu geben:

10.0.17134.1 Fully Supported but can’t connect at the same time. #690

Überprüft habe ich das allerdings nicht.

Bei 1809 gab es schon einige Updates, die die termsrv.dll verändert haben und dann eine Aktualisierung der rdpwrap.ini nötig war.

Bei mir schmeißt eine neue Verbindung auch den angemeldetetn User raus.

Windows 10 Pro 1809

Zu meinem vorigen Kommentar muss ich sagen, die Version um die es bei GitHub ging ist “uralt” (Mai 2018), ich hatte mich vom Datum des Thread-Erstellers leider dazu verleiten lassen das es aktuell wäre.

Sorry for that.

Jedenfalls gibt es jetzt eine neue/aktuelle Anlaufstelle für Probleme rund um RDP Wrapper inkl. beispielhafte Anleitung zu Windows 10 Pro 1809:

Windows: Probleme beim RDP Wrapper lösen

Bitte zukünftige Anliegen zu “not supported” und co. dort kommentieren. Danke.

Das Github reposotory ist nicht mehr verfügbar. Wo kann man das noch runterladen ?

Bitte mein voriges Kommentar beachten!